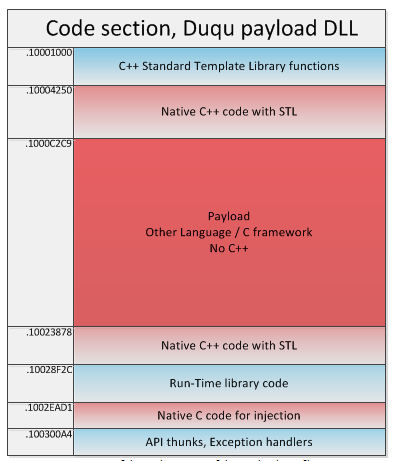

I díky pomoci programátorské komunity zjistili, že Duqu Framework sestává ze zdrojového kódu C kompilovaného v Microsoft Visual Studiu 2008 se speciálními možnostmi optimalizace velikosti kódu a řádkového rozvoje (takzvané inline expansion). Kód byl navíc napsán s upravenou extenzí pro kombinaci objektově orientovaného programování s jazykem C, jež je označována jako „OO C“. Sekce s neznámým kódem, pojmenovaná „Duqu Framework“, tvoří část Payload DLL, jež po infikaci zařízení zajišťovala komunikaci trojského koně s řídicími (C&C) servery. Tento způsob vysoce sofistikovaného programování se spíše než v malwaru uplatňuje v komplexních „civilních“ softwarových projektech. Ačkoli zatím chybí jednoduchá odpověď na otázku, proč byl pro Duqu Framework použit OO C namísto C++, existují dva důvody, které za touto volbou mohly stát:

- Lepší kontrola nad kódem: Po uvedení jazyka C++ řada programátorů „ze staré školy“ tuto novinku nepřijala kvůli nedůvěře v přidělování paměti a dalším novým prvkům, které vyvolávají nepřímé spuštění kódu. OO C by tak představoval spolehlivější variantu s menším rizikem nečekaného chování.

- Vysoká přenositelnost: Před asi 10 – 12 lety nebyl jazyk C++ plně standardizován a některé C++ kódy tak nemusely být kompatibilní s každým kompilátorem. Použití jazyka C zajišťuje vysokou přenositelnost programu, protože mu umožňuje fungovat na všech existujících platformách bez omezení spojených s jazykem C++.

„Tyto dva důvody nasvědčují tomu, že byl kód napsán týmem zkušených vývojářů „ze staré školy“, jejichž cílem bylo vytvořit speciální framework pro vysoce flexibilní a přizpůsobivý škodlivý software. Kód mohl být již dříve použit při různých kybernetických operacích a nyní pouze nově přizpůsoben potřebám trojského koně Duqu,“ vysvětluje analytik Kaspersky Lab Igor Sumenkov.

Společnost Kaspersky Lab by tímto chtěla poděkovat všem, kteří se na identifikaci neznámého kódu podíleli. Kompletní zpráva o závěrech analýzy, jejímž autorem je Igor Sumenkov, je k dispozici na webu Securelist.com.