Vývojem prošel trojský kůň Zitmo, což je varianta bankovního malwaru Zeus určená pro mobilní zařízení. Rozšířil se adware, především varianty Android/NewyearL a Android/Plankton. V Evropě bylo adwarem infikováno asi 1 % sledovaných zařízení se systémem Android, v Americe však podíl infekce činí až 4 %. Tyto kódy kromě zobrazování nevyžádané reklamy také sledují činnost uživatele.

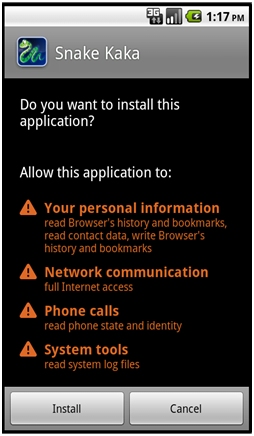

„Adware se do zařízení s Androidem dostává zřejmě především stažením legitimních aplikací, které však byly upraveny a byl do nich vložen škodlivý kód. Pravděpodobně jde o dílo nějaké skupiny, která takto získává peníze přes nepoctivé affiliate programy,“ uvádí Vladimír Brož ze společnosti Fortinet. Uživatel může aplikace s malwarem poznat například tak, že při instalaci vyžadují více práv (přístup k historii webového prohlížeče, kontaktům, log souborům, údajům o identitě...), než by odpovídalo jejich deklarovanému účelu. Z toho vyplývá, že zde existují ještě nějaké skryté funkce.

Společnost Fortinet doporučuje věnovat při instalaci aplikací pozornost požadovaným oprávněním. Dále je třeba stahovat aplikace pro Android ze spolehlivých zdrojů a dávat přednost aplikacím, které byly zkontrolovány provozovatelem serveru, jiní uživatelé u nich již popsali své zkušenosti apod. Nové verze trojského koně Zitmo pro systémy Android a Blackberry dokážou zachycovat SMS zprávy používané při dvoufaktorové autentizaci k ověření bankovní transakce. Tento velmi nebezpečný malware nyní navíc získává rysy botnetu, podvodníci umí trojského koně Zitmo řídit např. pomocí příkazů posílaných jako SMS zprávy. Podvodníci nový kód v současnosti zřejmě testují a využívají k velmi cíleným útokům. Společnost Fortinet na ochranu před bankovním malwarem doporučuje, aby lidé měli antivirus nainstalovaný nejen na počítači, ale i na mobilních zařízeních.

Průzkum výzkumníků laboratoří FortiGuard Labs rovněž ukazuje, že v posledním čtvrtletí došlo také k rozsáhlým útokům proti zranitelným verzím systému phpMyAdmin (program pro správu databáze MySQL). Podvodníci pátrali po zranitelných serverech pomocí skenovacího nástroje vyvinutého rumunskými hackery. Je možné, že podvodníci snažící se ovládnout zranitelné servery mají v tomto případě vazbu na skupiny Anonymous nebo Lulzsec. K ochraně stačí přejít na nejnovější verzi systému phpMyAdmin, kde je příslušný bezpečnostní problém již opraven.