Bezpečnostní experti z ESETu odhalili novou hrozbu pro uživatele zařízení s operačním systémem Android. Malware pojmenovaný NGate dokáže krást peníze z platebních karet tím, že zneužívá NFC čip v telefonu k zachycení a přeposílání dat z karet obětí útočníkům.

Kampaň využívající NGate je aktivní od listopadu 2023 a navazuje na nedávno odhalenou sérii útoků, které zneužívaly PWA (Progressive Web Apps) a WebAPK aplikace k phishingu bankovních údajů uživatelů bankovních aplikací v České republice. Výzkumníci ze společnosti ESET, kteří malware analyzovali, uvádějí, že NGate byl v některých případech použit i k přímé krádeži hotovosti.

Jak útok probíhá

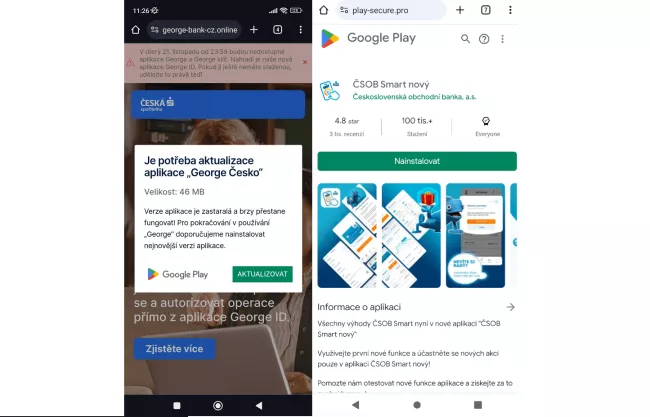

Útok začíná obvykle zasláním škodlivých textových zpráv, automatizovanými hovory s předem nahranými zprávami nebo malwarovou reklamou. Cílem je přesvědčit oběť k instalaci škodlivé PWA nebo WebAPK aplikace na své zařízení. Tyto webové aplikace jsou prezentovány jako urgentní bezpečnostní aktualizace a používají oficiální ikonu a přihlašovací rozhraní cílené banky k ukradení přístupových údajů klienta. Nebezpečí těchto aplikací spočívá v tom, že při instalaci nevyžadují žádná oprávnění. Místo toho zneužívají API webového prohlížeče, ve kterém běží, k získání potřebného přístupu k hardwarovým komponentám zařízení.

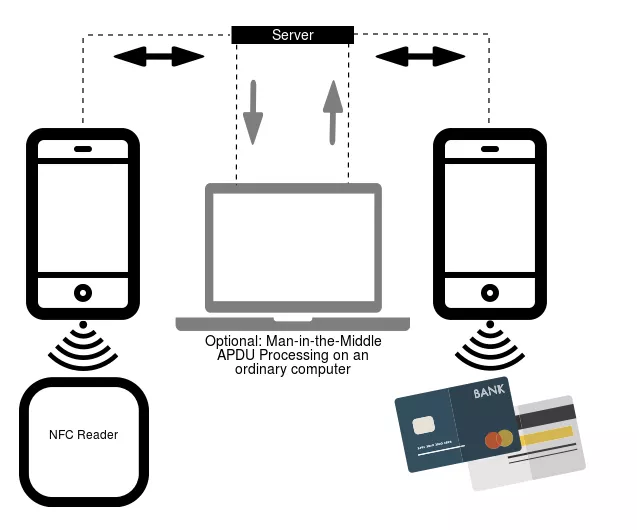

Po úspěšném phishingu prostřednictvím WebAPK je oběť v druhé fázi útoku přesvědčena k instalaci samotného malwaru NGate. Po instalaci malware aktivuje open-source komponentu zvanou 'NFCGate', která byla původně vyvinuta univerzitními výzkumníky pro testování NFC rozhraní. Tento nástroj podporuje zachytávání, přeposílání, přehrávání a klonování NFC dat přímo na zařízení a často nevyžaduje, aby bylo zařízení "rootováno".

NGate využívá tento nástroj k zachycení NFC dat z platebních karet v blízkosti infikovaného zařízení a následně je přeposílá na zařízení útočníka, buď přímo, nebo přes server. Útočník může tato data uložit jako virtuální kartu na svém zařízení a použít je k výběru hotovosti z bankomatů podporujících NFC nebo k provedení platby v platebním terminálu.

Placení na dálku a získání PIN

Výzkumník malwaru Lukas Stefanko z ESETu v video ukázce demonstruje, jak lze komponentu NFCGate v NGate použít ke skenování a zachycení dat karet v peněženkách a batozích. V tomto scénáři by útočník v obchodě mohl obdržet data přes server a provést bezkontaktní platbu pomocí karty oběti. Stefanko také upozorňuje, že malware lze použít ke klonování unikátních identifikátorů některých NFC přístupových karet a tokenů pro vstup do zabezpečených oblastí.

Pro výběr hotovosti z většiny bankomatů je nutný PIN kód karty. Podle výzkumníků jej útočníci získávají pomocí sociálního inženýrství. Po phishingu prostřednictvím PWA/WebAPK podvodníci zavolají oběti, vydávají se za zaměstnance banky a informují ji o bezpečnostním incidentu. Následně pošlou SMS s odkazem ke stažení NGate, který je prezentován jako aplikace pro ověření stávající platební karty a PINu. Když oběť naskenuje kartu svým zařízením a zadá PIN k "ověření" na phishingové rozhraní malwaru, citlivé informace jsou předány útočníkovi, což mu umožní provádět výběry.

Zločinec zadržen, nebezpečí zůstává

Přestože česká policie již zadržela jednoho z kyberzločinců provádějících tyto výběry v Praze, tato taktika představuje významné riziko pro uživatele Androidu. ESET také upozorňuje na možnost klonování přístupových tagů, jízdenek, identifikačních průkazů, členských karet a dalších NFC technologií, takže přímá finanční ztráta není jediným negativním scénářem.

Nebezpečí a možnosti zneužití:

- Útočníci mohou provádět bezkontaktní platby nebo výběry z bankomatů bez fyzického vlastnictví karty.

- NGate může být použit i ke klonování přístupových karet a tokenů pro vstup do zabezpečených oblastí.

- Existuje riziko zneužití pro klonování dopravních lístků, ID průkazů, členských karet a dalších NFC technologií.

Mohlo by vás zajímat

Nová hrozba pro uživatele Androidu a iOS: falešné bankovní aplikace cílí na české uživatele

Co mohou uživatelé udělat pro svoji ochranu

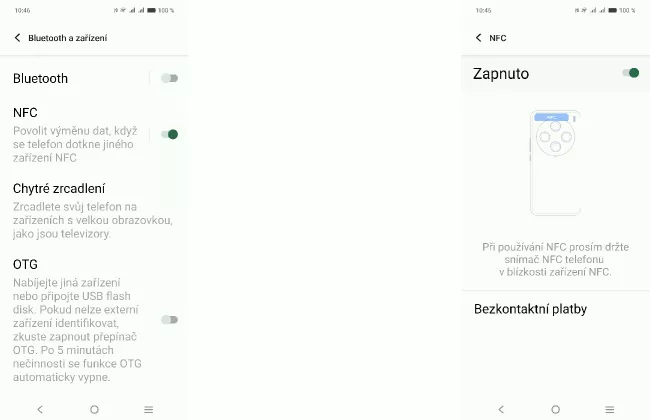

Pro ochranu před tímto typem útoku experti doporučují několik opatření. Pokud NFC aktivně nevyužíváte, můžete riziko snížit vypnutím NFC čipu vašeho zařízení. Na Androidu to lze provést v „Nastavení | Bluetooth a zařízení | NFC, případně „Nastavení | Připojená zařízení | Předvolby připojení | NFC“.

Pokud potřebujete mít NFC stále aktivní, pečlivě kontrolujte oprávnění aplikací a omezte přístup pouze na ty, které jej skutečně potřebují. Bankovní aplikace instalujte výhradně z oficiálních webových stránek instituce nebo z Google Play a ujistěte se, že používaná aplikace není WebAPK. WebAPK jsou obvykle velmi malé, instalují se přímo ze stránky prohlížeče, neobjevují se pod '/data/app' jako standardní aplikace pro Android a v “Nastavení | Aplikace“ zobrazují netypicky omezené informace.

Google v reakci na tuto hrozbu uvedl, že Google Play Protect, výchozí antimalwarový skener pro Android, NGate detekuje. Podle mluvčího společnosti nebyly v Google Play nalezeny žádné aplikace obsahující tento malware. Uživatelé Androidu jsou automaticky chráněni proti známým verzím tohoto malwaru službou Google Play Protect, která je ve výchozím nastavení zapnuta na zařízeních s Android s Google Play Services. Google Play Protect může varovat uživatele nebo blokovat aplikace, o kterých je známo, že vykazují škodlivé chování, a to i v případě, že tyto aplikace pocházejí ze zdrojů mimo Google Play.

Zdroj: ESET, Bleedingcomp, YouTube