Společnost McAfee vydala studii, která analyzuje dvě vlny distribuovaných internetových útoků především na jihokorejské cíle. McAfee ve své studii Ten Days of Rain (Deset dní nečasu) porovnává útoky DDoS (Distributed Denial of Service, distribuované útoky na odepření služby) před dvěma roky s těmi, k nimž došlo letos

v březnu (od 4. 3.). Přibližně nyní uplynuly dva roky od incidentu, při němž byly na americký Den nezávislosti rozsáhlým distribuovaným útokem napadeny webové servery vládních a státních institucí v Jižní Korei a částečně také v USA, weby amerických vojenských sil v Jižní Korei i servery patřící ke kritické civilní infrastruktuře. Výsledkem srovnání je závěr, že obě akce si jsou velmi podobné

a mají stejného původce – pravděpodobně Severní Koreu nebo její sympatizanty. Cílem akcí bylo zřejmě vyzkoušet, jak je kritická jihokorejská infrastruktura připravena na podobné situace. Studie laboratoří McAfee Labs odhaduje pravděpodobnost totožného původce obou útoků na 95 %.

Pavel Hanko z McAfee studii komentuje slovy: „Studie detailně analyzuje architekturu botnetu, pomocí něhož byl proveden březnový útok, stejně jako použitý malware. Botnet i malware byly velmi sofistikované, přičemž většina infikovaných počítačů se nacházela v Jižní Korei. Cílem útočníků byly podobné servery jako před dvěma lety, vynechány byly pouze cíle nacházející se v USA, např. web Bílého domu nebo newyorské burzy.“

V porovnání s běžnými akcemi prováděnými pomocí botnetů byl už útok před 2 lety nezvykle destruktivní. Infikované počítače botnetu byly neustále aktualizovány pomocí nových malwarových kódů. Samotný DDoS útok trval něco přes týden a pak po sobě útočníci pokusili důkladně zamést stopy. Z infikovaných počítačů byly odstraněny klíčové datové soubory a přepsány nulami, a to včetně sektoru MBR (master boot record).

V důsledku toho pak postižené počítače nešly vůbec spustit.

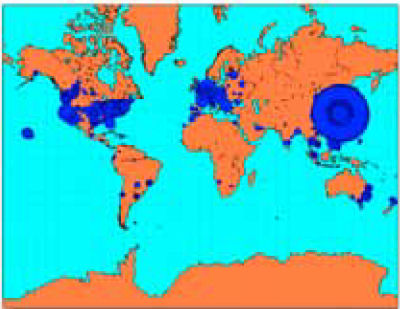

Letos kybernetičtí zločinci postupovali ještě sofistikovaněji. Pro různé části svých kódů použili různé šifrovací algoritmy (např. AES, RC4 a RSA), což mělo zpomalit analýzu malwaru. Útočníci využívali asi 40 řídicích serverů (C&C, Command and Cotrol Server) rozmístěných po celém světě, např. na Tchaj-wanu, v Rusku, Indii, USA a Saudské Arábii. Různé částí kódů musela rozhodně vyvíjet celá řada lidí, třebaže spolu nutně nemuseli být ve spojení.

Dmitri Alperovitch, viceprezident pro výzkum hrozeb ve společnosti McAfee, si klade otázku, proč útočníci použili tak pokročilé a agresivní metody pro útok, který dočasně vyřadil z provozu několik webů (k čemuž by stačil i podstatně méně sofistikovaný postup DDoS). Podle závěrů společnosti McAfee byla akce namířená proti Jižní Korei a USA testem, jak rychle obě země dokáží zareagovat na kybernetický útok – který by mohl být

i součástí přímého vojenského konfliktu. Cílem útočníků (šifrování, vyřazení použitých strojů z činnosti...) bylo zřejmě zabránit na co nejdelší dobu nápravným opatřením; útok byl navržen tak, aby co nejvíce zpomalil analýzu a prodloužil reakční dobu. Rovněž sebedestrukce botnetu ukazuje, že útočníci měli opravdu spíše politické než finanční cíle; v takovém případě by totiž podvodníci měli zájem využívat infikované počítače co nejdéle.

Plná verze studie Ten Days of Rain je k dispozici na webu společnosti McAfee (PDF, v angličtině): http://blogs.mcafee.com/wp-content/uploads/2011/07/McAfee-Labs-10-Days-of-Rain-July-2011.pdf. Na výzkumu se kromě laboratoří McAfee Labs podílel také bezpečnostní tým US-CERT (Computer Emergency Response Team) a analytici amerického ministerstva obrany.

Galerie: Útoky na Jižní Koreu

Další fotogalerie

Velmi sofistikovaná akce měla zřejmě za cíl otestovat rychlost reakce Jižní Koree a USA.

Máte k článku připomínku? Napište nám

Mohlo by se vám líbit

5 foto

5 foto

5 foto

video

8 foto

doporučujeme

Novinky

-

Televizní ovladače už jsou pasé. Tohle je mnohem praktičtější technologie

-

Kde se nejčastěji „půjčuje“ Wi-Fi od sousedů – Překvapí vás, v které zemi to je

-

EU chystá další regulaci: Po USB portech si posvítí i na nabíječky, routery či monitory

-

NASA vyfotila dalekého cestovatele z jiné galaxie: Takto jej dosud nikdo neviděl

Testy a žebříčky

bezpečnost

-

Nenápadná rozšíření prohlížečů Chrome a Edge čekala roky: Pak nakazila 4,3 milionu počítačů spywarem

-

Půjčujete dětem telefon? Stačí chvilka nepozornosti a je pozdě

-

Evropský boj o šifrování: Zasáhne komise do soukromí online komunikace?

-

Obří díra ve WhatsAppu: Kdokoliv mohl zjistit vaše telefonní číslo