Ve zkratce:

- v rámci svého zářijového dne záplat Microsoft opravuje celkem 59 bezpečnostních mezer, z nichž je pět klasifikováno úrovní "kritická",

- dvě z nich jdou typu zero-day, tedy už aktivně zneužívaných k útokům a jedna je veřejně známá.

Microsoft uzavírá pět kritických bezpečnostních mezer

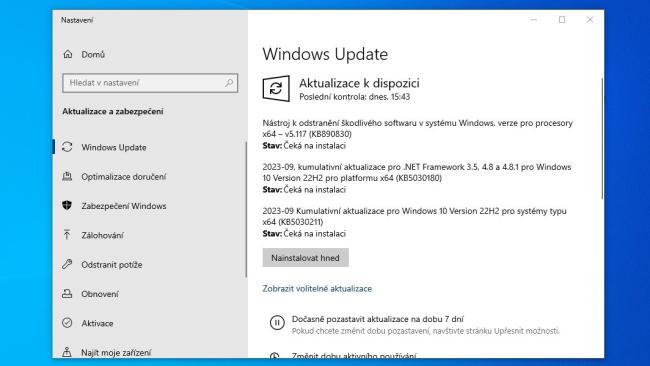

Jednou za měsíc se pravidelně objevují bezpečnostní aktualizace pro produkty Microsoftu, především Windows a Office. Zářijový patch day proběhl tento týden v úterý, obsahuje celkem 59 aktualizací a uzavírá pět mezer, klasifikovaných úrovní "kritické".

Dalších 53 bezpečnostních problémů je klasifikováno jako "důležité" a jedna zranitelnost jako "středně závažná". I přesto není dobré ji brát na lehkou váhu, protože dva z těchto důležitých problémů jsou už aktivně zneužívány k útokům a jeden z nich je znám veřejně.

Doporučujeme proto v nejbližších dnech spustit službu Windows Update nebo si aktualizace stáhnout přímo.

Pokud byste se rozhodli aktualizační balíčky stáhnout a instalovat samostatně, jsou k dispozici ke stažení na stránkách Microsoftu. Najdete je snadno v Katalogu služby Microsoft Update, který je na URL adrese:

https://catalog.update.microsoft.com/

Vyhledávací kódy pro jednotlivé verze Windows 10 a 11 najdete v následující tabulce. Kódy pak stačí zadat do vyhledávacího pole Katalogu a ve výsledcích vyhledávání už najdete příslušné aktualizační balíky ke stažení.

Vyhledávací kódy pro kumulativní aktualizace Windows

| Verze Windows | Kód pro vyhledání kumulativní aktualizace |

| Windows 10 22H2 | 5030180 |

| Windows 11 22H2 | KB5030219 |

| Windows 11 21H2 | KB5030217 |

Mezery v zabezpečení zneužívané k útokům

Bez ohledu na to, jakou používáte verzi Windows, tedy samozřejmě v případě podporovaných verzí Windows 10 nebo 11, je vhodné aktualizace instalovat. Objevily se totiž dvě zranitelnosti, které jsou zneužívány k útokům.

Nejrizikovější je v současné době zranitelnost serveru Microsoft Streaming Service Proxy. Úspěšný útok na tuto komponentu útočníkům přiděluje na dotčeném zařízení systémová práva.

Už dříve zneužívaná je zranitelnost ve Wordu, na kterou lze útočit bez interakce uživatele. Vhodně připravený soubor se škodlivým kódem se aktivuje prostřednictvím náhledu a následně může získat NTML hashe, které Microsoft používá k ověřování. Jde o kryptografický formát, ve kterém se ukládají hesla uživatelů v systémech Windows.

Zdroj: Bleeping Computer