Dle něj v říjnu dále dominoval malware těžící kryptoměny, ale vůbec poprvé se do Top 10 hrozeb útočících na podnikové sítě dostal trojan umožňující útočníkům vzdálený přístup k zařízení (RAT, Remote Access Trojan).

Zároveň byl vydán žebříček zemí, které jsou nejčastěji terčem kyberútoků. Česká republika se i nadále pohybuje mezi bezpečnějšími zeměmi a v říjnu jí patřila 116. příčka. Na prvním místě se v Indexu hrozeb nově umístilo Mongolsko. Vůbec největší posun mezi nebezpečné země zaznamenaly Bahamy, které se posunuly o 56 míst na 52. pozici. Naopak Lichtenštejnsko se nejvýrazněji posunulo mezi bezpečnější země, když kleslo o 129 míst na 141. příčku.

V průběhu října výzkumníci společnosti Check Point objevili rozsáhlou malwarovou kampaň šířící RAT malware FlawedAmmyy, který útočníkům umožňuje převzít kontrolu nad počítačem a daty obětí. Nejnovější kampaň byla masivní a navázala na řadu předchozích kampaní, které v uplynulých měsících tento RAT malware šířily. Trojan umožňuje útočníkům získat plný přístup k fotoaparátu a mikrofonu přístroje, shromažďovat screenshoty obrazovky, krást přihlašovací údaje a citlivé soubory a pozorně sledovat aktivity obětí. FlawedAmmyy se v důsledku kampaně stal vůbec prvním RAT, který se dostal do Top 10 hrozeb útočících na podnikové sítě.

Nadále byl ale velmi výrazný malware těžící kryptoměny, který v Indexu hrozeb dominoval. CoinHive byl nejčastěji použitým škodlivým kódem k útokům na podnikové sítě a měl dopad na 18 procent společností po celém světě. Cryptoloot se posunul na druhé místo a měl vliv na 8 procent organizací.

„V říjnu se poprvé do Top 10 hrozeb dostal RAT malware,“ říká Daniel Šafář, Country Manager CZR regionu ve společnosti Check Point. „V uplynulých měsících jsme odhalili řadu kampaní šířících RAT malware FlawedAmmyy, ale nejnovější kampaň byla jednoznačně největší. Kryptominery sice zůstávají stále dominantní hrozbou, ale je vidět, že data, jako jsou přihlašovací údaje, citlivé soubory, bankovní a platební informace, jsou pro kyberzločince stále velmi cenné.“

Top 3 - malware:

1. ↔ CoinHive - CoinHive je navržen pro těžbu kryptoměny Monero bez souhlasu uživatele. CoinHive implantuje JavaScript, který využívá CPU koncových uživatelů a negativně ovlivňuje výkon stroje.

2. ↑ Cryptoloot - Malware zaměřený na těžbu kryptoměn využívá výkon procesoru nebo grafické karty uživatele pro těžbu kryptoměn. Cryptoloot je konkurence pro CoinHive a snaží se získat výhodu tím, že požaduje od webových stránek menší procento zisků.

3. ↓ Dorkbot - IRC červ, který umožňuje vzdálené spuštění kódu operátorem a stahování dalšího malwaru do infikovaného systému. Jedná se o bankovní trójský kůň, jehož primární motivací je krást citlivé informace a zahajovat DoS útoky.

Škodlivým kódům nejčastěji použitým k útokům na podniková mobilní zařízení vévodil v říjnu modulární backdoor Triada, následoval bankovní trojan Lokibot a do Top 3 se vrátil malware Hiddad.

Top 3 - mobilní malware:

1. Triada - Modulární backdoor pro Android, který uděluje superuživatelské oprávnění pro stažení malwaru a pomáhá jej vložit do systémových procesů. Triada umí také zfalšovat URL odkazy uložené v prohlížeči.

2. Lokibot - Bankovní trojan pro Android a současně malware zaměřený na krádeže informací, který se může změnit také na ransomware. V případě odstranění administrátorských oprávnění zamkne telefon.

3. Hiddad - Android malware, který přebaluje legitimní aplikace a pak je umísťuje do obchodů třetích stran. Jeho hlavní funkcí je zobrazování reklam, ale může také získat přístup ke klíčovým bezpečnostním informacím obsaženým v operačním systému, což umožňuje útočníkovi získat citlivá uživatelská data.

Check Point také analyzoval nejčastěji zneužívané kyberzranitelnosti a zjistil, že kyberzločinci se pro útoky na podnikové sítě snažili zneužívat především zranitelnost CVE-2017-7269, která měla celosvětově dopad na 48 % organizací. Druhá zranitelnost OpenSSL TLS DTLS Heartbeat Information Disclosure měla dopad na 46 % organizací po celém světě. Web servers PHPMyAdmin Misconfiguration Code Injection na třetím místě ovlivnila 42 % společností.

Top 3 - zranitelnosti:

1. ↔ Microsoft IIS WebDAV ScStoragePathFromUrl Buffer Overflow (CVE-2017-7269) - Odesláním požadavku na Microsoft Windows Server 2003 R2 prostřednictvím služby Microsoft Internet Information Services 6.0 může vzdálený útočník spustit libovolný kód nebo způsobit odmítnutí podmínek služby na cílovém serveru. Patch je k dispozici od března 2017.

2. ↑ OpenSSL TLS DTLS Heartbeat Information Disclosure (CVE-2014-0160; CVE-2014-0346) - V OpenSSL existuje zranitelnost umožňující přístup k informacím. Zranitelnost je způsobena chybou při zpracování TLS/DTLS heartbeat paketů. Útočník může využít tuto zranitelnost k odhalení obsahu paměti připojeného klienta nebo serveru.

3. ↔ Web servers PHPMyAdmin Misconfiguration Code Injection - Code injection zranitelnost byla objevena v PHPMyAdmin. Zranitelnost způsobuje chyba v konfigurací PHPMyAdmin. Vzdálený útočník může tuto zranitelnost zneužít odesláním speciálně vytvořeného požadavku HTTP na cíl.

Check Point analyzoval i malware útočící na podnikové sítě v České republice. V říjnu suverénně dominoval malware těžící kryptoměny. Na prvním místě byl škodlivý kód CoinHive těžící kryptoměnu Monero, ale jeho dopad v ČR klesl skoro o 4 procentní body. Výrazně ale posílily další škodlivé kódy těžící kryptoměny, na druhou příčku se posunul Cryptoloot a na třetím místě skončil Authedmine. Stejně jako ve světě i v ČR útočil RAT malware FlawedAmmyy, který ovlivnil přes 7 procent společností.

Top malwarové rodiny v České republice – říjen 2018

|

Top malwarové rodiny v České republice – říjen 2018 |

|

|

|

|

Malwarová rodina |

Popis |

Dopad ve světě |

Dopad v ČR |

|

CoinHive |

CoinHive je navržen pro těžbu kryptoměny Monero bez souhlasu uživatele. CoinHive implantuje JavaScript, který využívá CPU koncových uživatelů a negativně ovlivňuje výkon stroje. |

18,32 % |

26,52 % |

|

Cryptoloot |

Malware zaměřený na těžbu kryptoměn využívá výkon procesoru nebo grafické karty uživatele pro těžbu kryptoměn. Cryptoloot je konkurence pro CoinHive a snaží se získat výhodu tím, že požaduje od webových stránek menší procento zisků. |

8,07 % |

18,85 % |

|

Authedmine |

Authedmine je verze nechvalně známého JavaScript mineru CoinHive. Podobně jako CoinHive i Authedmine je používaný k online těžbě kryptoměny Monero. Ale na rozdíl od CoinHive je Authedmine je navržen, aby vyžadoval výslovný souhlas uživatele webu před spuštěním těžícího skriptu. |

1,58 % |

11,18 % |

|

Roughted |

Rozsáhlá malvertisingová kampaň RoughTed je využívána k šíření odkazů na nebezpečné webové stránky a k šíření škodlivého obsahu, jako jsou scam, adware, exploit kity a ransomware. Může být použita k útoku na jakýkoli typ platformy a operačního systému, vyhne se blokátorům reklamy a sleduje chování uživatelů, aby byl finální útok co nejrelevantnější. |

6,42 % |

10,86 % |

|

Ramnit |

Ramnit je červ, který infikuje a šíří se především prostřednictvím vyměnitelných disků a souborů nahraných do veřejných FTP služeb. Malware vytváří vlastní kopii pro infikování vyměnitelných nebo pevných ovladačů. Malware funguje také jako backdoor. |

4,40 % |

10,54 % |

|

FlawedAmmyy RAT |

FlawedAmmyy je RAT (Remote Access Trojan) malware, který byl vyvinut z uniklého zdrojového kódu softwaru „Ammyy Admin“. FlawedAmmyy je používán ve vysoce cílených e-mailových útocích i masivních spamových kampaních a využívá běžné backdoor funkce, což umožňuje útočníkům spravovat soubory, udělat screenshot obrazovky, vzdáleně ovládat zařízení a mnoho dalšího. |

2,60 % |

7,67 % |

|

Cridex |

Cridex je červ pro platformu Windows. Pokouší se krást data, jako jsou například informace o kreditní kartě. Může stáhnout a spustit další škodlivé soubory na infikovaném systému. Může se také šířit prostřednictvím vyměnitelných jednotek a po sdílených sítích. |

1,77 % |

7,03 % |

|

Conficker |

Conficker je počítačový červ, který se zaměřuje na operační systém Windows. Využívá zranitelnosti v operačním systému a zkouší odhadnout administrátorské heslo pro další šíření a vytvoření botnetu. Infekce umožňuje útočníkovi získat přístup k osobním údajům uživatelů, jako jsou bankovní údaje, čísla kreditních karet nebo hesla. Červ původně cílil na uživatele komunikačních stránek, jako jsou Facebook, Skype a e-mailové stránky. |

4,39 % |

6,39 % |

|

Dorkbot |

IRC červ, který umožňuje vzdálené spuštění kódu operátorem a stahování dalšího malwaru do infikovaného systému. Jedná se o bankovní trójský kůň, jehož primární motivací je krást citlivé informace a zahajovat DoS útoky. |

6,82 % |

6,07 % |

|

XMRig |

XMRig je open-source CPU mining software využívaný pro těžbu kryptoměny Monero. Poprvé byl detekován v květnu 2017. |

4,57 % |

6,07 % |

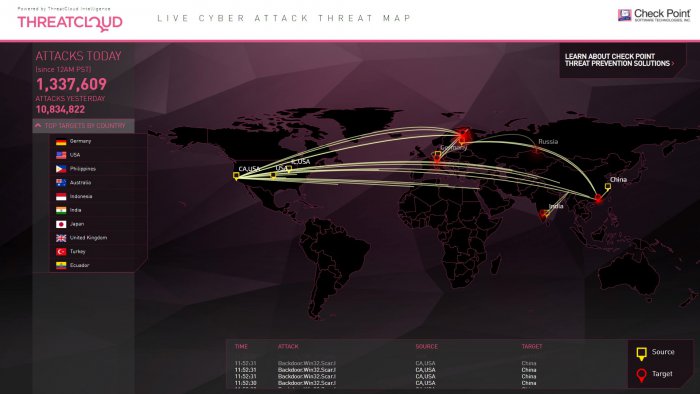

Online mapa kybernetických hrozeb ThreatCloud Map sleduje v reálném čase, jak a kde po celém světě probíhají kybernetické útoky. Využívá pro to informací z Check Point ThreatCloud, největší sítě pro spolupráci v boji s kybernetickými hrozbami, a přináší data o hrozbách a trendech z celosvětové globální sítě senzorů. Databáze ThreatCloud analyzuje více než 250 milionů adres a detekuje případné nakažení boty. Obsahuje přes 11 milionů malwarových signatur a více než 5,5 milionu infikovaných webových stránek, každý den identifikuje miliony malwarových typů.