Noční můrou každé organizace je, že hackeři proniknou do její počítačové sítě, pomocí ransomwaru zašifrují data a za jejich dešifrování požadují vysoké výkupné. Kyberzločinci ale stále častěji využívají novou, ještě nebezpečnější taktiku ransomwarových útoků: dvojité vydírání. Ještě než zašifrují podniková data, ukradnou velké množství citlivých informací a hrozí, že je v případě nezaplacení výkupného zveřejní. Tím na organizace vytváří další tlak, aby splnily jejich požadavky. Zejména během pandemie koronaviru jsou ransomwarové útoky například na nemocnice a zdravotnická zařízení extrémně nebezpečnou hrozbou.

K prvnímu dvojitému vydírání došlo v listopadu 2019 při útoku na americkou bezpečnostní agenturu Allied Universal. Když organizace odmítla zaplatit výkupné 300 bitcoinů (přibližně 2,3 milionu dolarů), útočníci, kteří použili ransomware Maze, pohrozili, že použijí ukradené citlivé informace, e-maily a jména certifikátů domén ve spamové kampani. Aby útočníci demonstrovali svou sílu, zveřejnili vzorek odcizených souborů, včetně smluv, lékařských záznamů nebo šifrovacích certifikátů. Později útočníci na ruském hackerském fóru připojili odkaz na údajně 10 % odcizených informací a také požadavek na nové, o 50 % vyšší, výkupné.

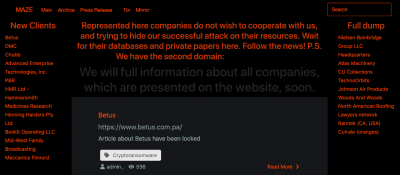

"TA2101, skupina stojící za ransomwarem Maze, vytvořila specializovanou webovou stránku, na které zveřejňuje identitu nespolupracujících obětí a pravidelně zveřejňuje vzorky odcizených dat. Zveřejněna už byla data desítek společností, právnických firem, poskytovatelů zdravotnických služeb a pojišťovacích společností, které nesplnily požadavky. Mnoho dalších společností se pravděpodobně vyhnulo zveřejnění citlivých údajů tím, že zaplatilo požadované výkupné," říká Tomáš Růžička, SE Team Leader v kyberbezpečnostní společnosti Check Point.

Ostatní kyberzločinecké skupiny tuto novou taktiku následují a spustily své vlastní stránky na zveřejňování ukradených informací, aby tak vytvořily další tlak na oběti a donutily je zaplatit výkupné. Útočníci, kteří využívají ransomware Sodinokibi (alias REvil), zveřejnili podrobnosti o útocích na 13 cílů a informace o společnostech. Poslední obětí byla Národní asociace poruch příjmu potravy. Na přelomu letošního roku kyberzločinci například využili ransomware REvil pro útok na finanční společnost Travelex. Staženo bylo 5 GB citlivých zákaznických dat, včetně dat narození, informací o kreditních kartách a čísla pojištění. Útočníci dali společnosti Travelex dva dny, aby zaplatila 6 milionů dolarů, následně by se výkupné zdvojnásobilo a pokud by žádná platba nepřišla do týdne, útočníci by celou databázi prodali. Travelex musel být 3 týdny offline, aby se z útoku zotavil.

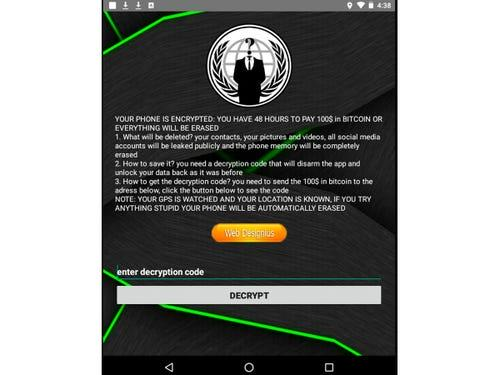

"Podobně v poslední době útočí i ransomwary Clop, Nemty, DopplelPaymer a řada dalších, ransomware se nevyhýbá ani mobilním zařízením. Odhalena byla například podvodná mobilní aplikace, která se vydávala za aplikaci sledující vývoj pandemie koronaviru, ale ve skutečnosti šifrovala obsah zařízení a útočníci hrozili zveřejněním některých informací ze sociálních sítí," dodává Tomáš Růžička. "Dvojité vydírání je jasný trend v ransomwarových útocích, útočníci se tak snaží ještě agresivněji tlačit na oběti, aby zaplatili výkupné. Zejména se obáváme o nemocnice a zdravotnická zařízení. Vzhledem k pandemii koronaviru a jejich extrémnímu vytížení by pro ně bylo velmi obtížné řešit ještě podobné vydírání ransomwarem."

Hackerská skupina Maze se už pokoušela zneužít koronavirovou pandemii, ale po tvrdé kritice za útok na britskou zdravotnickou organizaci oznámila, že se zdrží útoků na lékařské organizace a nabídne slevy komukoli, kdo se už stal obětí. To jim ovšem nebrání pokračovat v útocích na jiné cíle, příkladem je pojišťovna Chubb. Současně existuje řada dalších kyberzločineckých organizací, které se naopak na kritickou infrastrukturu mohou zaměřit.

Check Point Research upozorňuje, že nemocnice jsou oblíbeným terčem ransomwarových útoků a rizika spojená s útoky se v době koronavirové pandemie ještě násobí. Jen ve Spojených státech bylo od roku 2016 napadeno ransomwarem více než 1 000 zdravotnických organizací a celkové náklady spojené s těmito útoky byly podle posledních analýz více než 157 milionů dolarů. V roce 2017 byly desítky britských nemocnic a ordinací terčem ransomwaru WannaCry a v roce 2019 muselo několik amerických nemocnic odmítnout pacienty v důsledku ransomwarového útoku. I v českých nemocnicích se množí případy vyděračských hrozeb, jak ukázal i případ nemocnice v Benešově.

Jak se tedy mohou nemocnice a další organizace chránit?

- Zálohujte : Je nutné důsledně zálohovat důležité soubory a používat automatické zálohování i na zařízeních zaměstnanců a nespoléhat se, že si sami vzpomenou na zapnutí zálohy.

- Vzdělávejte zaměstnance, aby poznali potenciální hrozby: Ransomware se na začátku nejčastěji snaží proniknout do organizace pomocí phishingových zpráv nebo spamu. Takže poměrně často je možné útoku zabránit, pokud uživatel dokáže rozpoznat potenciální hrozbu. Vzdělávání je tedy důležité. A zajistěte, že pokud zaměstnanci mají podezření na nějakou hrozbu nebo neobvyklou aktivitu, vše okamžitě nahlásí bezpečnostním týmům.

- Omezte přístup jen na nutné informace: Chcete-li minimalizovat dopad případného úspěšného útoku, pak je důležité zajistit, aby uživatelé měli přístup pouze k informacím a zdrojům, které potřebují pro svou práci. Minimalizujete například segmentací riziko, že se ransomware bude nekontrolovatelně šířit napříč celou sítí. Řešit následky ransomwarového útoku na jednom systému může být složité, ale napravovat škody po útoku na celou síť je podstatně náročnější.

- Používejte pokročilé preventivní technologie: Kromě tradičních bezpečnostních technologií, jako je antivirus a IPS, musí organizace využívat i další vrstvy, aby zabránily i útokům neznámého malwaru. Pouhá detekce nestačí, je potřeba implementovat preventivní technologie například pro extrakci a emulaci hrozeb. Každá vrstva poskytuje odlišnou ochranu a dohromady pak bezpečnostní řešení musí poskytovat komplexní ochranu před známými i neznámými kyberhrozbami napříč sítí a koncovými zařízeními. Zároveň je důležité udržovat všechny systémy, zařízení a aplikace aktualizované.