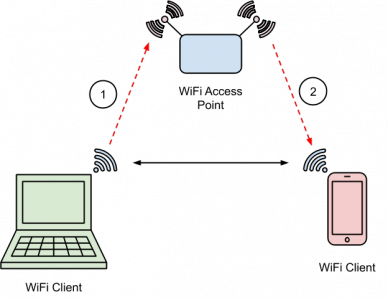

Postup útoku, na který přišel Iana Beera z Googlu (Project Zero), popsal bezpečnostní expert Paul Ducklin ze společnosti Sophos. Umožňuje útočníkovi proniknout do nedalekého iPhonu a ukrást z něj osobní data, a to pouze pomocí bezdrátového připojení a bez nutnosti potvrzování nebo bez varování, která by se zobrazovala nic netušícímu majiteli napadeného zařízení.

Beerův článek je zakončen krátkým videem, které ukazuje, jak automatizovaným způsobem ukradl fotku ze svého vlastního telefonu s použitím hackerské sady umístěné ve vedlejší místnosti.

Postup útoku

- V jedné z místností pořídil s použitím iPhonu fotku „tajného dokumentu“.

- A pak nechal „uživatele“ telefonu (velkého růžového medvídka) spokojeně sedět a sledovat video na YouTube.

- Šel do vedlejší místnosti a spustil automatizovaný, vzduchem vedený útok, který využil chybu v operačním systému telefonu.

- Během útoku nenápadně nahrál do telefonu škodlivý kód, kterým si pro sebe získal přístup k datům aplikace Fotoaparát, přečetl „tajnou“ fotku a neviditelným způsobem ji odeslal do notebooku ve vedlejší místnosti.

- Telefon přitom normálně fungoval – bez zobrazení jakéhokoli varování, vyskakovacího okna nebo čehokoli, co by mohlo uživatele na útok hackera upozornit.

A to je špatná zpráva. Dobrou zprávou ale je, že zranitelnost, na kterou se Beer spoléhal, právě on sám před několika měsíci odhalil a nahlásil společnosti Apple, která ji v iOS 13.5 z května 2020 opravila. Pokud jste tedy svůj iPhone v posledních měsících aktualizovali, měli byste být před tímto konkrétním útokem v bezpečí.

Čtyři tipy, jak se před podobnými útoky chránit

Tip 1 : Ujistěte se, že máte instalovány všechny bezpečnostní opravy, protože chyba, která byla jádrem Beerova útoku a kterou on sám odhalil, již byla opravena. Dostupnost aktualizací a oprav si zkontrolujte v »Nastavení | Obecné | Aktualizace softwaru«.

Tip 2 : Pokud právě nepotřebujete Bluetooth, vypněte jej. Beerův útok je dobrou ukázkou toho, že „méně je více“, protože k nepozorovanému útoku byla použita právě technologie Bluetooth.

Tip 3 : Nikdy nepředpokládejte, že když možnost zneužití chyby vypadá velmi nepravděpodobně, tak ji ani nikdo nezneužije. Beer připouští, že jeho útok byl složitý, dokonce velmi náročný, ale ve výsledku nebyl nemožný.

Tip 4 : Pokud jste programátor, dávejte si dobrý pozor na data. Nikdy není na škodu provést důkladnou kontrolu chyb. Pro všechny programátory pak platí staré známé „Očekávejte nejlepší (doufejte, že každý, kdo spustí váš kód, jej již alespoň jednou zkontroloval na chyby), ale připravte se na nejhorší (předpokládejte, že tak neučinil).

| Zdroj: Ian Beer/YouTube