Jak útok funguje

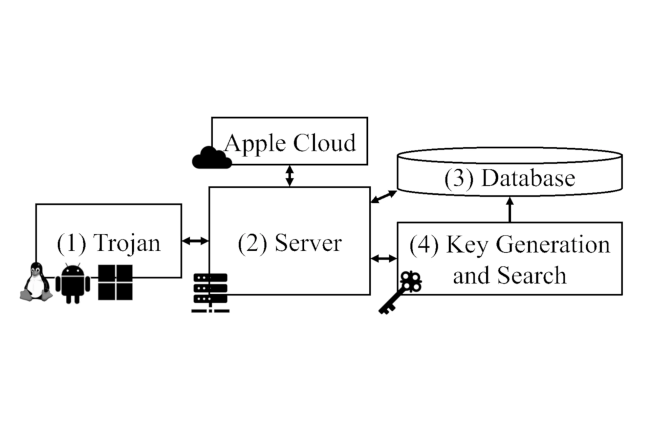

Podle nové studie s názvem "nRootTag" mohou hackeři zneužít síť Apple Find My k sledování polohy počítačů, telefonů, hodinek a dalších zařízení s Bluetooth a to bez potřeby získání root oprávnění. To znamená, že útočníkovi stačí, aby uživatel na svém zařízení spustil škodlivou aplikaci požadující běžná Bluetooth oprávnění.

Aplikace využívající Bluetooth mohou snadno legitimizovat své používání a přitom skrývat škodlivé úmysly, vysvětlují výzkumníci Junming Chen, Xiaoyue Ma, Lannan Luo a Qiang Zeng ve své práci.

Poté co útočník získá potřebná oprávnění, může začít vysílat speciální „lost message“ signály. Tyto signály , síť Apple Find My (Najít) běžně používá k lokalizaci ztracených zařízení. Zachytí je jakýkoliv iPhone v okolí a automaticky odešle informaci o poloze sledovaného zařízení na servery Applu.

Mohlo by vás zajímat

Lokalizace smartphonů dětí a příbuzných: jak vzájemně zjistíte polohu u iPhonů i Androidu

Obrovská síť nedobrovolných pomocníků

Co dělá tento útok nebezpečným, je rozsah sítě Apple Find My. Více než 1,5 miliardy aktivních iPhonů po celém světě funguje jako síť „hledačů“, které nevědomky pomáhají útočníkům sledovat jejich oběti.

Výzkumníci uvedli, že síť Find My od Applu je největší sítí pro lokalizaci zařízení na světě. Útočník tak může najít polohu sledovaného zařízení v řádu minut s úspěšností přes 90 % a to za cenu pouhých několika dolarů.

Výzkumníci testovali útok na devíti zařízeních s Androidem, na dvou počítačích s Windows a dvanácti distribucích Linuxu. Ve všech případech byl útok úspěšný, přičemž polohu zařízení bylo možné zjistit průměrně za 5-10 minut.

Technické pozadí útoku

Zranitelnost spočívá v tom, jak Apple implementoval šifrování v síti Find My. Každý AirTag využívá unikátní šifrovaný identifikátor, ale výzkumníci objevili způsob, jak vytvořit páry veřejných a soukromých klíčů odpovídající Bluetooth adresám běžných zařízení.

Za několik dolarů lze pomocí výkonných GPU vytvořit rozsáhlou databázi těchto klíčů (tzv. rainbow table). A díky této předem vypočítané databázi lze okamžitě najít odpovídající pár veřejného a soukromého klíče pro danou Bluetooth adresu. Když infikované zařízení začne vysílat „lost message“ signály s těmito klíči, okolní Apple zařízení hlásí jeho polohu. Útočník může tyto zprávy zachytit a dešifrovat.

Reakce Applu a ochrana uživatelů

Výzkumníci o zranitelnosti informovali Apple, který problém uznal a vydal záplatu v aktualizacích iOS 18.2, visionOS 2.2, iPadOS 17.7.3, 18.2, watchOS 11.2, tvOS 18.2, macOS Ventura 13.7.2, Sonoma 14.7.2 a Sequoia 15.2. Autoři studie ale varují, že útok zůstává účinný, pokud se v blízkosti počítače s trojským koněm nacházejí neaktualizované iPhony nebo hodinky Apple Watch.

Pro ochranu před tímto typem útoku by uživatelé měli udržovat svá zařízení aktualizovaná, stahovat aplikace pouze z důvěryhodných zdrojů a kontrolovat, jaká oprávnění aplikace vyžadují. Měli by také zvážit vypnutí Bluetooth, když ho nepoužívají. Tato zranitelnost ukazuje, jak i dobře míněné bezpečnostní funkce mohou být zneužity. Síť Find My byla navržena k pomoci uživatelům najít ztracená zařízení, ale stejná infrastruktura nyní představuje riziko pro jejich soukromí.

Zdroj: George Mason University, Cybernews