Začátkem tohoto měsíce společnost Google představila osm nových domén nejvyšší úrovně (TLD - Top Level Domain), které lze zakoupit pro hostování webových stránek nebo e-mailových adres. Jde o nové domény.dad, .esq, .prof, .phd, .nexus, .foo, ale problematické jsou domény .zip a .mov.

Domény nejvyšší úrovně ZIP a MOV jsou sice k dispozici již od roku 2014, ale teprve tento měsíc se staly všeobecně dostupnými, takže kdokoli si může doménu zakoupit a udělat si například webové stránky chip.zip.

Snadná záměna

Tyto domény však někteří odborníci považují za rizikové, protože TLD jsou zároveň příponami souborů (archivy ZIP a videa MPEG 4) běžně sdílených a zmiňovaných v příspěvcích na fórech, ve zprávách a v online diskusích, které budou nyní některé online platformy nebo aplikace automaticky převádět na URL adresy. Když lidé vidí například v návodech URL adresy, obvykle si myslí, že je lze použít ke stažení souvisejícího souboru, a mohou na odkaz kliknout.

Pokud by však aktér hrozby vlastnil příslušnou doménu .zip se stejným názvem jako název odkazovaného souboru, člověk by mohl omylem navštívit web a naletět phishingovému podvodu, nebo stáhnout malware v domnění, že adresa URL je bezpečná, protože pochází z důvěryhodného zdroje. I když je velmi nepravděpodobné, že by si aktéři hrozeb zaregistrovali tisíce domén, aby získali několik obětí, stačí, aby jeden firemní zaměstnanec omylem nainstaloval malware, aby byla zasažena celá síť.

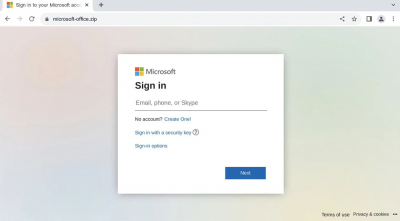

Zneužití těchto domén není jen teoretické, kybernetická firma Silent Push Labs již objevila na adrese microsoft-office[.]zip něco, co vypadá jako phishingová stránka, která se pokouší ukrást přihlašovací údaje k účtu Microsoft.

S doménami si začal hrát také výzkumníci v oblasti kybernetické bezpečnosti. Bobby Rauch zveřejnil výzkum zaměřený na vytváření přesvědčivých phishingových odkazů pomocí Unicode znaků a oddělovače informací (@) v URL adresách. Rauchův výzkum demonstruje, jak mohou aktéři hrozeb vytvořit phishingové URL adresy, které vypadají jako legitimní URL adresy pro stahování souborů na GitHubu, ale ve skutečnosti vás po kliknutí přesměrují na webovou stránku v1.27.1[.]zip, jak je znázorněno níže.

Rozeznáte je na první pohled ?

Odkaz na webovou stánku v1.27.1.zip, která může být podvodná

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zip

Odkaz na skutečný zip archiv na github

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Uživatelé už si začali registrovat domény .zip, které jsou spojeny s běžnými ZIP archivy, například update.zip, financialstatement.zip, setup.zip, attachment.zip, officeupdate.zip a backup.zip, někteří proto, aby na stránkách na problém upozornili.

Představte si, že provozujete phishingovou stránku na doméně .zip a pošlete odkaz, který vypadá jako soubor ZIP, osobě, která nemusí být tak technicky zdatná jako vy. Již existuje webová stránka s názvem financialstatement.zip, která přesně ukazuje, jak by to vypadalo. Ale je to jen potenciál a pochybuji, že to bude tak velký problém, jak by se mohlo zdát.

Každopádně platí, že není bezpečné klikat na neznámé odkazy nebo stahovat soubory ze stránek, kterým nedůvěřujete. Pokud si stále nejste jisti, zda je odkaz bezpečný, neklikejte na něj.

Zdroj: Medium, xda-developers, reddit, Google