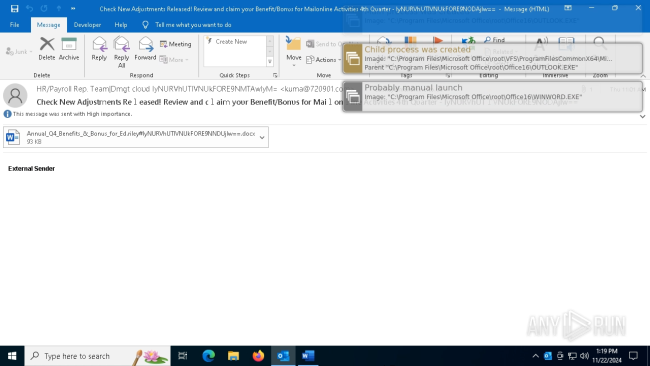

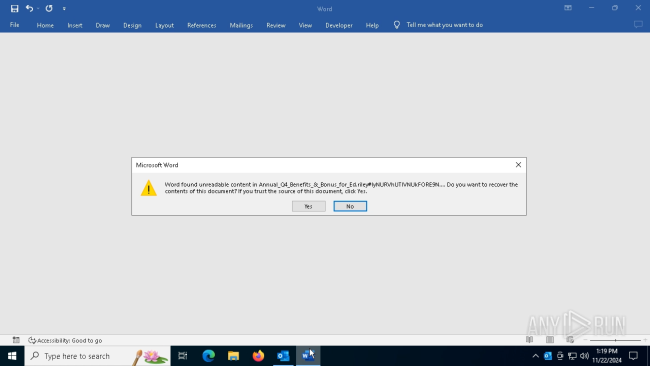

Útočníci rozesílají e-maily, které se tváří jako komunikace z personálního oddělení nebo mzdové účtárny. Přílohy těchto e-mailů obsahují poškozené dokumenty Word, které jsou označeny specifickým kódem „##TEXTNUMRANDOM45##“. Při otevření zobrazí hlášku o poškozeném obsahu a nabídnou možnost „obnovení“ dokumentu. Po obnovení zobrazí QR kód vedoucí na phishingovou stránku.

Nebezpečně účinná metoda

„Přestože tyto soubory v operačním systému fungují normálně, většina bezpečnostních řešení je nedetekuje kvůli jejich poškozenému stavu,“ vysvětluje odborník ze společnosti Any.Run, která kampaň odhalila. Testy na platformě VirusTotal potvrzují, že téměř žádný z antivirových programů tyto soubory neoznačí jako škodlivé, protože je ani nepřečte. Hlásí „clean“.

Cíl útoku

Po naskenování QR kódu je uživatel přesměrován na falešnou přihlašovací stránku Microsoftu, kde se útočníci snaží získat přihlašovací údaje. Dokumenty jsou často upraveny tak, aby obsahovaly loga společností, na které cílí, což zvyšuje jejich důvěryhodnost.

Jak se chránit

Experti doporučují následující bezpečnostní opatření:

- Neotevírat přílohy od neznámých odesílatelů

- V případě pochybností konzultovat s IT administrátorem

- Být obzvláště opatrní u e-mailů týkajících se financí nebo osobních údajů

- Ověřovat pravost komunikace alternativním kanálem

I když konečný cíl těchto útoků není nový, použitá metoda představuje inovativní způsob, jak obejít běžná bezpečnostní opatření. Ukazuje to na neustálý vývoj phishingových technik a potřebu zvýšené ostražitosti při práci s e-mailovými přílohami.

Zdroj: X, Any Run, Bleeding Computer