Konkrétním rizikem dnešních dnů je malware ViperSoftX, který zločinci distribuují prostřednictvím torrentových stránek. Malware se tváří jako elektronická kniha. Je to opět další důkaz přizpůsobitelnosti a vytrvalosti aktérů kybernetických hrozeb při nalézání nových metod infekce a vyhýbání se detekci antivirovými programy.

Podle bezpečnostních výzkumníků ze společnosti Trellix, kteří na nejnovější formu rizika upozornili, zneužívá současná varianta ViperSoftX prostředí PowerShell a Common Language Runtime (CLR) ke spouštění škodlivého kódu.

Tato metoda umožňuje malwaru bezproblémově integrovat funkce prostředí PowerShell a obejít detekční mechanismy, které by normálně označily samostatné aktivity prostředí PowerShell jako potenciálně rizikové.

Malware ViperSoftX: vývoj a možnosti

Škodlivý kód ViperSoftX poprvé objevila společnost Fortinet v roce 2020. Je známý svou schopností vynášet citlivé informace z napadených počítačů se systémem Windows. V průběhu let se malware neustále vyvíjel a osvojil si pokročilé anti-analytické techniky, jako je mapování bajtů a blokování komunikace ve webovém prohlížeči.

Tato vylepšení, která zdokumentoval Trend Micro v dubnu 2023, poukazují na neustálé inovace taktik aktérů hrozeb.

Mohlo by vás zajímat

Uživatelé Outlooku zpozorněte: v aplikaci je závažná zranitelnost – je dobré okamžitě aktualizovat

V květnu 2024 byl ViperSoftX zneužit ve škodlivých kampaních k šíření malwaru Quasar RAT (trojan pro otevření komunikačních portů pro vzdálený přístup k napadenému zařízení) a dalšího nástroje pro krádež informací s názvem TesseractStealer.

Cesty, kterými se malware často šíří, zahrnují cracknutý software a torrentové weby, přičemž nově pozorovanou metodou je použití návnad v podobě elektronických knih.

Šíření prostřednictvím elektronických knih

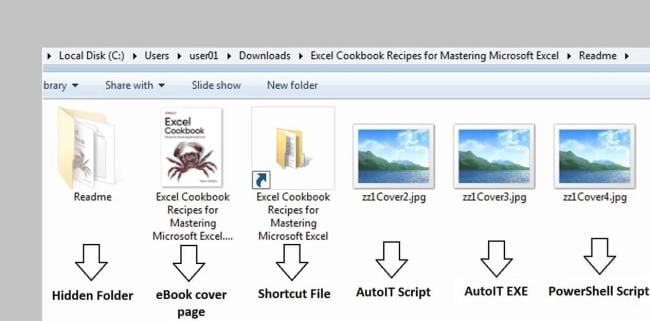

Nejnovější metoda spočívá v distribuci programu ViperSoftX jako součásti RAR archivu e-knihy. Archiv obsahuje skrytou složku a podvodný soubor – zástupce systému Windows, který je maskován jako neškodný dokument. Otevření zástupce spustí vícestupňový proces infekce:

Extrakce kódu prostředí PowerShell: První krok zahrnuje extrakci kódu prostředí PowerShell pro zobrazení skryté složky a zajištění jejího zachování v systému.

Spuštění skriptu: Proces poté spustí skript, který komunikuje s frameworkem .NET CLR.

Dešifrování a spuštění: Framework CLR dešifruje a spustí sekundární skript prostředí PowerShell, kterým je malware ViperSoftX.

Rizika a dopady škodlivého kódu ViperSoftX

ViperSoftX provádí několik škodlivých činností, ke kterým patří především:

- Shromažďování podrobných systémových informací,

- Vyhledávání peněženek kryptoměn pomocí rozšíření prohlížeče,

- Zachycení obsahu schránky za účelem krádeže citlivých dat,

- Stahování a spouštění dalších balíků škodlivého softwaru a provádění příkazů na základě komunikace se vzdáleným serverem.

- Použití mechanismů sebedestrukce k zamezení detekce.

Zdroj: Trellix, Bleeping Computer