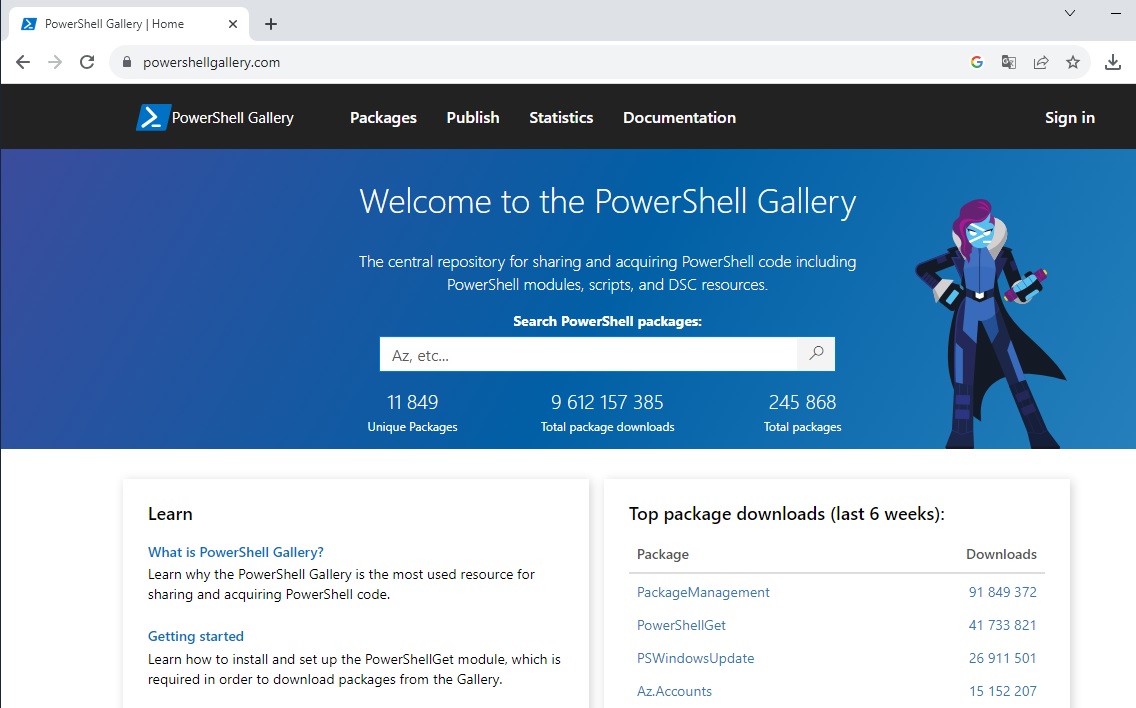

Tým bezpečnostních expertů ze společnosti Aqua Security zveřejnil zprávu, která poukazuje na řadu existujících a z části kritických bezpečnostních chyb v galerii PowerShell. Jedná se o úložiště skriptů, modulů a zdrojů pro DSC (Desired State Configuration).

O co vlastně jde?

Nejde přitom o žádnou novinku. Společnost Aqua Security zranitelnosti v galerii PowerShellu objevila už před rokem a okamžitě je Microsoftu hlásila. Ukázalo se, že zdroje pro PowerShell jsou zranitelné metodou typosquattingu, kdy jsou potenciální oběti vystaveny útoku při překlepu. Tým také objevil a předložil důkazy o podvodu prostřednictvím padělaných metadat jednoho z modulů. Kromě toho byly také objeveny komponenty galerie, které nebyly uvedeny v seznamu.

Microsoft nereaguje

Komponenty z repozitáře PowerShell Gallery by uživatelé měli prozatím ponechat v klidu. | Zdroj: PowerShell Gallery

I Microsoft si je uvedené chyby vědom už delší dobu, ale podle bezpečnostních expertů zatím žádné opravy neprovedl. Ačkoliv zranitelnosti už byly středisku Microsoft Security Response Center hlášeny dvakrát a popisované chování bylo potvrzeno i s informacemi o probíhajících opravách, problémy lze reprodukovat ještě i v srpnu 2023. Naznačuje to jediné: žádné viditelné změny doposud nebyly provedeny.

Na co byste si měli dávat pozor při používání prostředí PowerShell

O tom, že problémy už byly odstraněny, Microsoft informoval v březnu. Experti z firmy Aqua Security ale byli schopni tyto zranitelnosti nalézt opakovaně 16. srpna 2023. Proto doporučují používat komponenty z galerie PowerShell s maximální opatrností.

Zdroj: Aqua Security, The Register