Analytikům bezpečnostní společnosti ESET se podařilo objevit novou skupinu malwaru, tzv. Android RATů (Remote Administration Tool – Nástroj vzdálené správy), které napadají aplikaci Telegram pro mobilní zařízení s operačním systémem Android, následně přebírají kontrolu nad zadáváním příkazů a neoprávněně manipulují s daty uživatelů.

„V první fázi zkoumání jsme se domnívali, že se jedná o modifikovanou verzi doposud známých IRRATů a TeleRATů. Později se však ukázalo, že jde o zcela novou skupinu malwaru, které se šíří po sítích už od srpna 2017. V březnu 2018 byl zdarma zveřejněn zdrojový kód na pirátských kanálech aplikace Telegram. Ve výsledku se podařilo vypustit do oběhu několik verzí tohoto malwaru,“ říká Pavel Matějíček, manažer technické podpory české pobočky společnosti ESET.

Jedna z verzí malwaru se výrazně odlišovala od ostatních. I přes to, že došlo ke zveřejnění zdrojového kódu, byla nabízena jako zpoplatněná služba na hackerských kanálech aplikace Telegram pod jménem HeroRat. K dostání je ve třech cenových kategoriích v závislosti na množství funkcí. Hackeři lákají uživatele ke stažení tohoto nástroje prostřednictvím falešných reklam, přes App Story třetích stran, sociální média a aplikace pro komunikaci.

„Setkali jsme se se vzorky malwaru, které se tvářily jako aplikace slibující bitcoiny zdarma, bezplatné internetové připojení, získání followerů na sociálních sítích, atd. Aplikace se šířila především v Íránu,“ přiblížil Matějíček s tím, že na oficiálním obchodu s aplikacemi pro Android Google Play tento malware dosud nebyl zaznamenán.

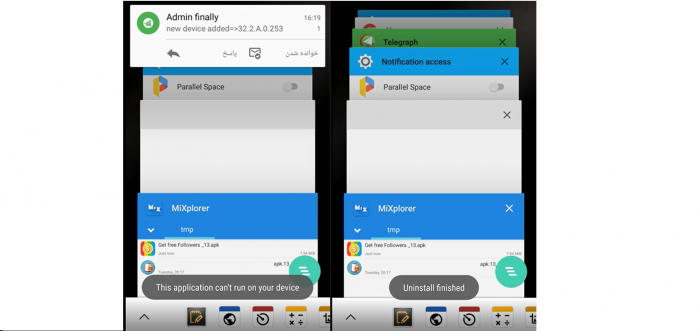

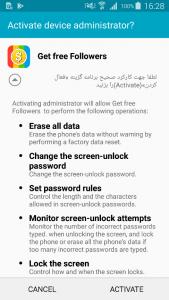

Malware HeroRat funguje na všech verzích Androidu, napadený uživatel mu však nejprve musí schválit žádost o udělení oprávnění, v některých případech dokonce o správu zařízení. Poté, co je malware nainstalován a spuštěn na zařízení napadeného uživatele, objeví se vyskakovací okno, podle kterého nemůže být aplikace spuštěna, a proto je třeba ji odinstalovat.

„V těch verzích, které jsme sledovali, byla zpráva napsána v angličtině nebo perštině v závislosti na nastavení jazyka v daném zařízení. V momentě, kdy se zdánlivě dokončí odinstalace, ikona aplikace zmizí. Pro hackera to však znamená zaregistrování dalšího napadeného zařízení,“ vysvětluje Matějíček ze společnosti ESET.

Získáním přístupu k napadenému zařízení dojde k integraci Telegram bota, který kontroluje nově ovládnuté zařízení. Skrze tohoto bota může hacker určovat nastavení a fungování aplikace Telegram. Zmíněný malware má širokou škálu možných funkcí špehování a manipulace s daty, včetně zachytávání příchozích zpráv, odesílání zpráv, vytáčení hovorů, nahrávání zvuků, videí, zaznamenávání polohy a kontroly nastavení zařízení.

„Po zveřejnění zdrojového kódu malwaru se dá předpokládat, že vzniknou nové verze, které se budou šířit po různých částech světa. Způsob šíření a maskování tohoto malwaru se může výrazně lišit. Pro zjištění, zda je naše zařízení napadené, proto nestačí pouze sledovat přítomnost konkrétní aplikace ve vašem zařízení. Pokud se domníváte, že vaše zařízení mohlo být napadeno tímto malwarem, doporučujeme ho proskenovat spolehlivým bezpečnostním programem. Software společnosti ESET zaznamenává a blokuje tuto hrozbu jako Android/Spy.Agent.AMS a Android/Agent.AQO,“ uzavírá Matějíček.

K tomu, abyste předešli napadení vašeho zařízení s operačním systémem Android malwarem, je vhodné používat pro stahování aplikací oficiální obchod Google Play. ESET zároveň doporučuje číst recenze ostatních uživatelů před stažením jakékoliv aplikace a také dávat pozor na udělování oprávnění po instalaci aplikace.