Takto se nazývá nedávno objevená řada bezpečnostních mezer u připojení Thunderbolt. Problémy se týkají operačních prostředí Windows a Linux. Prostřednictvím malého nástroje si můžete prověřit, zda je váš systém zranitelný. Nizozemský bezpečnostní expert Björn Ruytenberg řadu bezpečnostních děr v připojení Thunderbolt odhalil. Jsou zneužitelné k dalekosáhlým útokům na systémy Windows i Linux. Jediným požadavkem pro útočníky je krátký fyzický přístup k počítači.

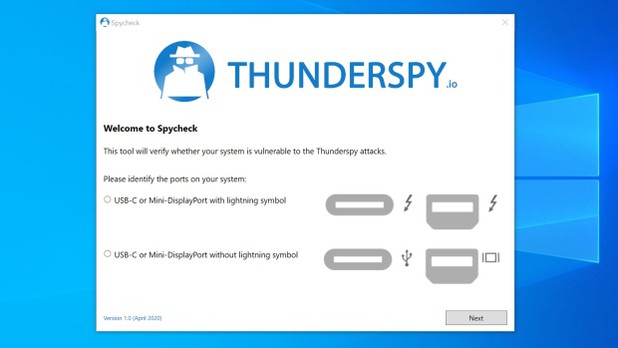

Pokud se jim to podaří, Thunderspy (název pro bezpečnostní mezery) lze zneužít ke krádeži dat a lze při tom překonat běžná ochranná opatření, jako například secure boot nebo šifrování obsahu pevného disku. Pomocí malého nástroje Spycheck si uživatelé mohou zkontrolovat, zda je jejich systém zranitelný.

Stáhněte si: Spycheck

Thunderspy Spycheck 1.0

Pomocí bezplatného nástroje Spycheck můžete zkontrolovat, zda je váš počítač zasažen chybou Thunderbolt Thunderspy.

- Pozitiva

- prověří počítač na výskyt chyby Thunderspy

- malý program, snadné ovládání

Únik dat přes Thunderbolt

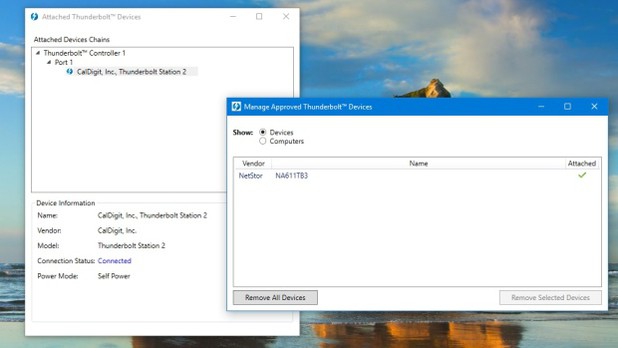

Bezpečnostní informace o ostatních zařízeních Thunderbolt se dají klonovat.

Pět minut o samotě u systému s Thunderboltem by mělo stačit k tomu, aby útočník ukradl všechna data. V krátkém videu níže na odkazované stránce je naznačeno, jak to probíhá v praxi. Útočníci používají speciálně vyvinuté nástroje a specializovaný hardware, které jim v kombinaci umožní obejít bezpečnostní mechanizmy Thunderboltu. Takový útok pak v systému nezanechává žádné stopy.

Thunderbolt by měl zabezpečovat přímý přístup do paměti na několika úrovních; zařízení se musí autentizovat a připojení je šifrováno. Ani to však nezabránilo bezpečnostním expertům objevit v Thunderboltu sedm mezer:

- špatná kontrola firmwaru

- slabá autentizace zařízení

- metadata bez autentizace

- náchylnost k downgrade útokům

- neověřená konfigurace řadiče

- chyby v sériovém rozhraní

- nedostatečná bezpečnost v Boot Campu

Ovlivněna jsou téměř všechna zařízení s Thunderboltem

Díky macOS jsou Macbooky zranitelné pouze částečně.

Vzhledem k objeveným problémům lze odhadovat ještě více možností napadení, jako například klonování zařízení Thunderbolt povolených uživatelem, odstranění nastavení zabezpečení a přímý přístup k paměti. Útočník také může blokovat budoucí aktualizace firmwaru. Podle Ruytenberga jsou chybou ovlivněny téměř všechny systémy s Thunderboltem, které se prodávají od roku 2011. Částečně zranitelné jsou jen některé systémy s ochranou DMA v jádru, které se na trhu objevily teprve od roku 2019.

Postižené operační systémy jsou především Windows a Linux. Na počítačích Mac můžete mít problémy v případech, pokud jste instalovali Windows nebo Linux prostřednictvím BootCamp. MacOS používá své vlastní ochranné mechanizmy, které většinu útoků zachytí.

Zranitelnost nelze napravit aktualizací softwaru a bezpečnostní expert má podezření, že ovlivní také USB 4 a Thunderbolt 4. Pro úplné odstranění bezpečnostních mezer jsou nezbytné změny na čipu. Pokud se chcete dozvědět více podrobností, najdete je v PDF dokumentu.

Nástroj prověří váš systém

Pomocí malého nástroje zjistíte, zda je váš systém zranitelný.

Bezplatný nástroj Spycheck vám pomůže odhalit, zda jsou vaše systémy zranitelné. Zde musíte jako první věc určit, zda je vaše zařízení vybaveno portem Thunderbolt či nikoliv. Pokud nástroj identifikuje v systému zranitelnost, vygeneruje zprávu. Z důvodu ochrany byste měli nepoužívané porty Thunderbolt v systému BIOS deaktivovat. Pokud jsou používané, je dobré zajistit fyzické zabezpečení čili nenechat cizím osobám přístup k vašemu systému a používat pouze vaše vlastní zařízení.

Není vhodné brát celou věc na lehkou váhu

Útočník musí být fyzicky přítomen, tedy pro realizaci útoku musí mít několik minut přístup k PC. Poté může přes Thunderbolt krást data ze systémů Windows a Linux. Počítače od Apple jsou z hlediska bezpečnosti robustnější a ovlivněny pouze částečně. Pro útočníka je fyzický přístup k počítači překážkou, ale i tak by problém neměl být brán na lehkou váhu. Nedostatky v rozhraní Thunderbolt se zdají být příliš rozsáhlé.

Na druhou stranu není nutné podléhat panice. Pomocí bezplatného nástroje Spycheck si uživatelé mohou zkontrolovat, zda je jejich systém zranitelný.

mohlo by vás také zajímat: na problémy s windows – nástroj provede automatické opravy