Nový podvod na Facebooku spoléhá na to, že zkopírujete do adresního políčka skript a spustíte jej. Podvod patří k oblíbené rodině slibů, na které se opakovaně nachytává řada lidí — totiž že ta nebo ona aplikace jim ukáže, kdo si prohlíží jejich profil, fotografie nebo tak podobně. Jsou to ovšem sliby nesmyslné — je v zájmu Facebooku něco takového neumožnit.

Nyní se objevil způsob podvodu, který nespoléhá na záškodnou aplikaci. Spoléhá na to, že uživatel se nechá navést, aby přímo do adresního políčka prohlížeče nakopíroval záškodný javascript a spustil jej. Jelikož se to prohlížeči jeví jako vědomý čin uživatele, získá javascript poměrně velká práva a obejde možnou ochranu…

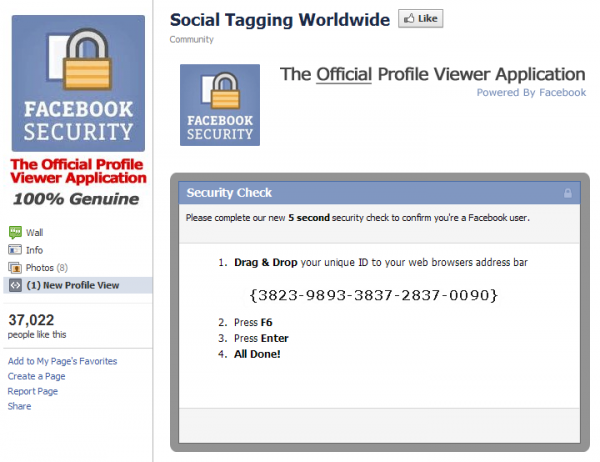

Podvod se skrývá za smyšlenou komunitu Social Tagging Worldwide se stránkou přímo na Facebooku — prozatím stále dostupnou. Ostřílený internetový surfař by ovšem neskočil na podtržený nápis Official, a pod tím „Powered By Facebook“. Zrovna tak, tvrdí‑li něco výrazným písmem, že je „100% Genuine“, máte 100% jistotu, že není. To přece všichni víme, nebo ne?

Podívejme se však na způsob podvodu. Mimochodem, zkusíte‑li to, činíte tak na vlastní nebezpečí… Po kliknutí na „Click Here to use Profile Viewer“ se zobrazí údajný test, který má prověřit, že jste uživatelem Facebooku. Jestliže k Facebooku běžně přistupujete přes HTTPS, pak Opera nebo Firefox už po kliknutí zobrazí varovnou hlášku o tom, že údaje z této stránky se posílají kamsi na bit.ly — tedy kdovíkam, ježto bit.ly je jen zkracovač adres. V Chrome to však tiše projde… I když odeslání údajů odmítnete, test se zobrazí.

Z okna máte přetáhnout údajné jedinečné ID do adresního políčka prohlížeče. Jenže zobrazené ID je obrázek, a zároveň odkaz na javascript, a přetáhnete ten. Stisk F6 pak sice patrně nezpůsobí nic, zato co potom způsobí stisk Enter, to jistě víte… (Spustí ten javascript.)

Podle blogu Naked Security zavolá pak tento skript další skript, který pozve všechny vaše přátele. Jestliže totiž skript spustíte v okamžiku, kdy jste na Facebooku (a to navštívením stránky Social Tagging Worldwide jste), obejde skript ochranu proti průniku cizích skriptů (cross‑site scripting) — ať už možnou ochranu poskytovanou Facebookem, anebo vaším prohlížečem: že jste skript spustili sami, uchlácholí prohlížeč, a jakékoli filtry, které by mohl uplatnit Facebook, se neuplatní prostě proto, že skript ve skutečnosti z Facebooku nepřichází; přitom získá práva, jako kdyby ano, a může zasahovat do obsahu facebookových stránek.

Podle Naked Security pokračuje skript po rozeslání pozvánek obvykle: nabídne vám dotazník a možnost vyhrát iPhone nebo iPad — jenom když pošlete (drahou) SMS a poskytnete své mobilní číslo k marketingu…