Za obrovským nárůstem malwaru zaměřeného na těžení kryptoměn stojí nejen snaha získat prostřednictvím tohoto typu hrozby velký zisk, ale také schopnost zůstat v napadeném systému neodhalený. Koncept skrytého a jen obtížně odhalitelného malwaru je zajímavý pro mnohé útočníky. V důsledku toho vzniká kombinace stále nových skrývajících technik. Příkladem může být malware detekovaný jako Coinminer.Win32.MALXMR.TIAOODAM, jehož součástí je hned několik postupně aktivovaných „mlžících“ mechanismů.

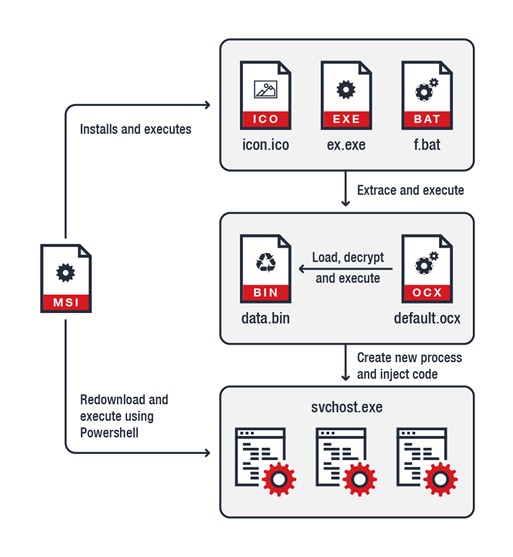

Způsob nákazy probíhá dle následujícího obrázku:

Malware dorazí do potenciálně zneužitelného počítače jako MSI balíček pro Windows Installer Service – již tento samotný fakt stojí za pozornost, protože jde o službu oprávněnou k instalaci softwaru do operačního systému. Použití zcela důvěryhodné součásti systému Windows způsobuje, že daný malware vypadané méně podezřele a má větší šanci obejít některé bezpečnostní filtry.

Analýza vzorku ukázala, že malware sám sebe nainstaluje do adresáře:

%AppData%RoamingMicrosoftWindowsTemplateFileZilla Server

Pokud by tento adresář ještě neexistoval, dojde k jeho automatickému vytvoření. Obsahem tohoto adresáře bude několik různých souborů sloužících jako součást „ochranného“ mechanismu, konkrétně jde o:

• f.bat – dávkový soubor se skriptem, který má za úkol zastavit aktuálně spuštěné anti-malwarové programy

• ex.exe – dekomprimovací nástroj určený pro rozbalení dalšího „instalačního“ souboru: icon.ico

• icon.ico – soubor ve formátu zip, který je chráněný heslem a tváří se jako soubor s ikonami. Jenže tomu tak ve skutečnosti není a jeho rozbalením se v počítači oběti objeví dva další soubory (viz prostřední třetina výše uvedeného obrázku):

o default.ocx – modul zavaděče zodpovědný za dešifrování a instalaci modulu pro těžení kryptoměny

o data.bin – šifrovaný soubor s modulem pro těžení přeložený ve vývojovém prostředí Delphi a komprimovaný v univerzálním formátu pro kompresi spustitelných souborů UPX

V další části instalačního procesu dojde k vytvoření kopií knihovny jádra operačního systému ntdll.dll a pro komponenty uživatelského rozhraní user32.dll – cílem je s největší pravděpodobností ještě o něco ztížit detekci volání funkcí aplikačního rozhraní malwaru. Následuje pak vytvoření konfiguračního souboru včetně nastavení pro samotný těžící modul. Zajímavostí jsou dialogy zobrazované během instalace, které obsahují texty v azbuce a nikoli v angličtině – tato zdánlivá drobnost by mohla být vodítkem k tomu, z jaké oblasti malware vlastně pochází.

Zajímavý je i další postup – dojde k vytvoření tří nezávislých procesů hostitele služby pro zavedení kódu s tím, že první dva budou zastávat roli hlídacích psů. Ti mají na starosti případné opětovné stažení instalačního balíčku v případě narušení činnosti malwaru. A třešinkou na dortu je pak samo-destrukční mechanismus, který má ztížit detekci i následnou analýzu. Je zcela nezpochybnitelné – i s ohledem na použití oblíbeného nástroje pro tvorbu instalačních balíčků WiX – že autoři tohoto těžícího malwaru vyvinuli k co nejlepšímu ukrytí svého díla skutečně maximální úsilí.

Z uvedeného popisu je patrná zákeřnost, která je natolik účinná, že opravdu vede ke ztížení detekce běžnými prostředky. Navíc počítačoví zločinci své „krycí“ postupy neustále zdokonalují a jedinou možností tak je využívat výkonné bezpečnostní nástroje a řešení. Například Trend Micro pro ochranu koncových bodů využívá mimo jiné řešení Smart Protection Suites a Worry-Free Business Security, která mohou chránit uživatele a firmy před hrozbami detekováním škodlivých souborů a zpráv a také blokováním všech souvisejících podezřelých URL adres. Nebo řešení Trend Micro Deep Discovery, které má e-mailovou inspekční vrstvu chránící podniky tím, že detekuje škodlivé přílohy a adresy URL.

Nejnovější generace řešení pro ochranu fyzických, virtuálních i cloudových zařízení Trend Micro XGen je účinná vůči všem druhům hrozeb, a to včetně těch, které obchází tradiční bezpečnostní mechanismy. Poradí si tak i s těžícím malwarem nebo šifrujícím ransomwarem. Ke své činnosti využívá řadu pokročilých technologií včetně strojového učení, testování ve vyhrazeném bezpečnostním prostoru (tzv. sandboxing) apod. V každém případě je důležité vnímat moderní hrozby jako reálné a nepodlehnout falešnému pocitu bezpečí.