Zdá se, že napjatá politická situace v Libyi může být pro někoho i výhodou, je totiž potom snadnější nalákat obětí ke kliknutí na odkazy a stažení souborů, které vypadají jako informace o nejnovějších útocích nebo chycených teroristech, ale místo toho obsahují malware.

Na začátku celého případu bylo odhalení facebookové stránky vydávající se za velitele Libyjské národní armády Khalifa Haftara. Kromě toho, že je polním maršálem, je Haftar prominentní osobností na libyjské politické scéně a hraje jako vojenský vůdce významnou roli v probíhající občanské válce.

Prostřednictvím této facebookové stránky mohl výzkumný tým sledovat škodlivou aktivitu až k odpovědnému útočníkovi a zjistit, jak roky využíval sociální sítě, infikoval legitimní webové stránky malwarem a měl na svědomí desítky tisíc obětí především z Libye, ale také z Evropy, Spojených států a Kanady.

Na základě informací, které zjistil výzkumný tým Check Point Research, odstranil facebookové stránky a účty, které v rámci této kampaně šířily škodlivé kódy.

Facebooková stránka vydávající se za Khalifa Haftara vznikla na začátku dubna 2019 a od té doby se jí podařilo získat více než 11 000 fanoušků. Stránky sdílely příspěvky s politickými tématy, odkazy na soubory vydávající se za úniky ze zpravodajských jednotek Libye a některé odkazy měly dokonce vést na mobilní aplikace, které jsou určené pro občany se zájmem o připojení k libyjským ozbrojeným silám.

Ale místo slibovaného obsahu došlo po kliknutí na odkaz ke stažení škodlivého VBE nebo WSF souboru pro Windows a APK souboru pro Android.

Útočník se rozhodl využít open source nástroje místo vyvinutí vlastních a infikoval oběti pomocí známých nástrojů pro vzdálenou správu (RAT), jako jsou Houdini, Remcos a SpyNote, které se běžně používají pro kyberútoky. V tomto případě byly škodlivé vzorky obvykle uloženy ve službách pro sdílení souborů, jako je Google Disk, Dropbox, Box a další.

Při komunikaci se ale útočník dopouštěl některých chyb, pomocí kterých bylo možné vysledovat dalších více než 30 stránek na Facebooku, které šíří škodlivé odkazy už od roku 2014. Některé z těchto stránek jsou velmi populární a mají více než 100 tisíc fanoušků.

K některým stránkám navíc získal útočník přístup až poté, co byly vytvořeny a provozovány nějakou dobu původními majiteli (možná infikoval zařízení patřící jednomu ze správců).

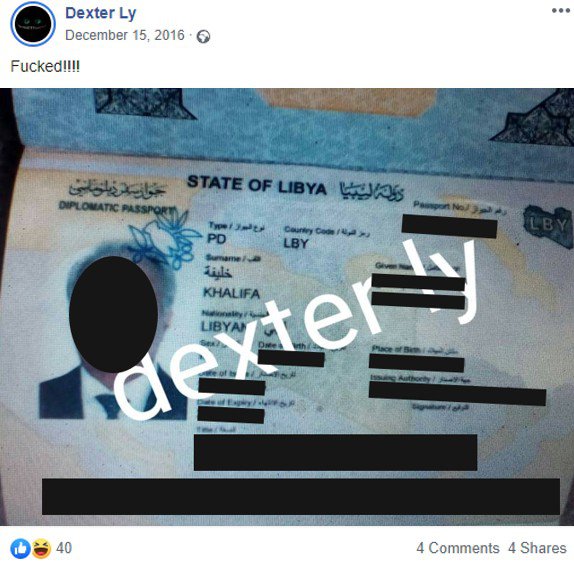

Check Point Research odhalil za škodlivými aktivitami útočníka s přezdívkou „Dexter Ly“. Útočník sdílel citlivé informace, které získal od infikovaných obětí. Jednalo se o tajné dokumenty libyjské vlády, e-maily, telefonní čísla úředníků, a dokonce i fotografie pasů.

Výzkumný tým odhalil řadu zdánlivě nesouvisejících stránek na Facebooku a vystopoval útočníka, který je zneužíval k šíření malwaru. Ačkoli nástroje používané útočníkem nebyly nijak sofistikované, použití cíleného obsahu na legitimních webových stránkách a velmi navštěvovaných stránkách s velkým množstvím fanoušků usnadnilo napadení tisíců obětí. Citlivé materiály sdílené v profilu „Dexter Ly“ znamenají, že se útočníkovi podařilo infikovat i vysoce postavené úředníky.

Ačkoliv útočník nepodporoval žádnou politickou stranu nebo stranu konfliktu v Libyi, zdá se, že jednání bylo motivováno politickými událostmi. Lze tak odhadovat z účasti na operacích jako OpSyria nebo z ochoty odhalit tajné dokumenty a osobní údaje ukradené libyjské vládě.