Uživatelé, kteří provozují Email Security Gateway Appliance (ESG) od Barracudy, by se měli mít na pozoru. Jak výrobce zveřejnil na svém webu, obsahuje zranitelnost, která je už aktivně zneužívána malwarem. Její míra rizika je zřejmě tak vysoká, že už nelze poskytnout žádnou záplatu.

Zákazníkům doporučuje, aby toto řešení jednoduše přestali okamžitě používat a přešli na novou alternativu. A to bez ohledu na to, jakou verzi v zařízení aktuálně používají.

Podle informací společnosti, která se zabývá softwarem pro e-mailing a síťovou bezpečností, dotčení zákazníci už byli informováni prostřednictvím uživatelského rozhraní ESG, kterého se to týká. Zákazníci, kteří své řešení ještě nevyměnili, jsou vyzýváni, aby urychleně kontaktovali zákaznickou podporu.

Email Security Gateway je brána pro zabezpečení e-mailu, která spravuje a filtruje veškerý příchozí a odchozí e-mailový provoz. Jejím cílem je ochrana organizací před hrozbami a úniky dat přenášených elektronickou komunikací.

Bezpečnostní záplaty už nepomohou: provozovatelé řešení ESG od Barracudy my měli svá řešení vyměnit

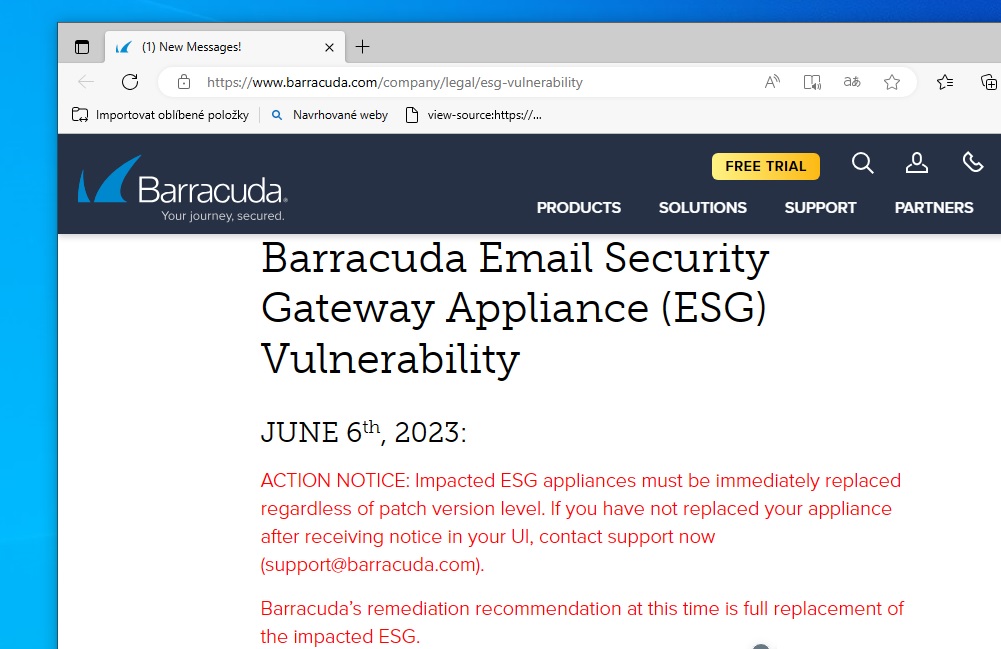

Barracuda na svém webu zveřejnila varování před bezpečnostní mezerou svého produktu. Exploit je zřejmě už z října 2022. | Zdroj: Barracuda.com

Nejstarší známá verze malwaru, kterou je ESG postiženo, pochází z října 2022. Barracuda předpokládá, že od tohoto data byla zranitelnost v jejích systémech aktivně zneužívána.

Malware na napadených zařízeních útočníkům umožňuje trvalý přístup. Zneužívají malware Saltwater a SeaSpy, které jsou ze skupiny backdoor a otevírají "zadní vrátka" k přístupu k infikovaným instalacím. Pro snadný vzdálený přístup a ovládání zařízení se poté zneužívá reverzní shell SeaSide.

Barracuda uvedla, že její produkty využívá přes 200 tisíc organizací včetně Samsungu, Delta Airlines, Mitsubishi nebo Kraft Heinz.

Zdroj: Bleeping Computer, Barracuda