V rámci bezpečnostních aktualizací, které Microsoft uvolnil v rámci únorového dne záplat, vývojáři připravili i nové bezpečnostní certifikáty. Ty nejsou aktivovány automaticky, ale prozatím čekají na svůj čas. Zjistilo se totiž, že u některých zařízení se projevují problémy s kompatibilitou.

Konkrétně jde o certifikát Windows UEFI CA 2023, který je určen pro obnovení databáze podpisů UEFI Secure Boot. Aktualizace zařízením do budoucna umožní získávat aktualizace zavaděče prostřednictvím měsíčních updatů v rámci Patch Day. To je důležité, protože platnost stávajících certifikátů vyprší v roce 2026.

Zejména firmám ale Microsoft doporučuje, aby nové certifikáty nejprve otestovaly na vybraných zařízeních, a teprve poté je zaváděly na všechny počítače. Soukromí uživatelé to mají snazší.

Bezpečnostní certifikáty pro Secure Boot

Někteří uživatelé Windows jsou vůči Secure Boot skeptičtí kvůli potenciálním problémům, ale myšlenka je to dobrá. Bezpečnostní funkce UEFI má zajistit, aby v průběhu zavádění systému byl spuštěn pouze důvěryhodný software.

Základem všeho je digitální podpis každého softwaru, který se porovnává s řadou důvěryhodných digitálních klíčů, uložených v UEFI. Tato bezpečnostní funkce byla zavedena ve Windows 8 přibližně před 12 lety. Dbá na to, aby existoval pouze bezpečný řetězec komponent, které se postupně spouštějí.

V posledním kroku procesu zabezpečeného spouštění firmware ověří, zda je zavaděč systému Windows důvěryhodný, a poté předá řízení spouštěcí sekvenci operačního systému. To má zajistit, aby se před Windows spustil pouze ověřený kód, a aby už nebyla možná manipulace například pomocí zaváděcích sad.

Test aktivace certifikátů

Konfigurace databáze Secure Boot zůstala od systému Windows 8 stejná. Microsoft požaduje, aby každý výrobce zařízení zahrnoval tři certifikáty, a to včetně Microsoft UEFI CA 2011, který podepisuje komponenty operačního systému a ovladače hardwaru od poskytovatelů třetích stran. Platnost všech certifikátů vyprší v roce 2026 a Microsoft připravuje aktualizace.

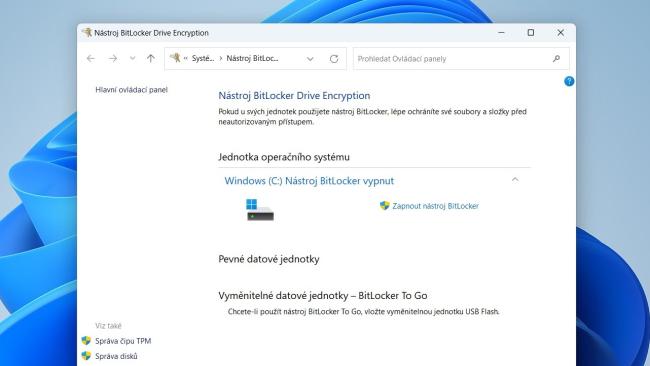

V této souvislosti je dobré vědět, že soukromí uživatelé nemusejí nic aktivovat, ale mohou si celý proces vyzkoušet jako test. Pokud se tak rozhodnou, je důležité si zálohovat data a stávající šifrovací klíče Bitlockeru. Použitý firmware UEFI by měl být aktuální a systém Windows by měl být ošetřen aktualizacemi z únorového dne záplat.

Mohlo by vás zajímat

Neprodleně restartujte svá Windows: vyřešíte chybu, která umožňuje obcházet antivirovou ochranu

Odpovídající klíč registru si poté můžete nastavit v prostředí PowerShellu příkazem:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\SecureBoot" -Name "AvailableUpdates" -Value 0x40Poté proveďte příkaz:

Start-ScheduledTask -TaskName "\Microsoft\Windows\PI\Secure-Boot-Update"Po dvojím restartu můžete zkontrolovat, zda celá věc funguje. Příkaz:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match "Windows UEFI CA 2023"by měl vrátit hodnotu "True". Připomínáme, že prostředí PowerShell je potřeba spustit s právy administrátora.

Zdroj: Microsoft, Windows Report