Podle zprávy společnosti Proofpoint začala tato kampaň 5. srpna 2024 a od té doby kyberzločinci rozeslali cíleně více než 20 000 e-mailů do více než organizací, přičemž ve vrcholu své aktivity zasáhla 6 000 organizací za jediný den.

Více než polovina všech organizací, na které se kampaň zaměřila, působí v sektorech pojišťovnictví, letectví, dopravy a vzdělávání. Útočníci stojící za touto kampaní nejsou dosud známi, ale Proofpoint se domnívá, že hlavním cílem je pravděpodobně kybernetická špionáž.

Vydávání se za daňové úřady

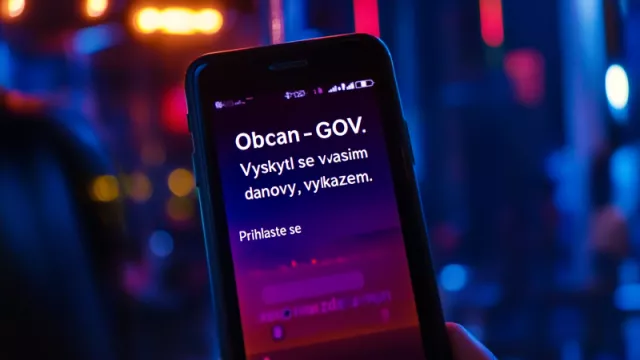

Zpráva od Proofpointu uvádí, že útočníci vytvářejí phishingové e-maily, které odpovídají lokalitě organizace na základě veřejně dostupných informací. Tyto phishingové e-maily se vydávají za komunikaci od daňových úřadů z dané země a tvrdí, že obsahují aktualizované daňové informace. Součástí e-mailu jsou odkazy na přiložené dokumenty.

Kliknutím na odkaz jsou oběti přesměrovány na vstupní stránku hostovanou na platformě InfinityFree, která využívá Google AMP Cache URL pro přesměrování oběti na stránku s tlačítkem „Klikněte pro zobrazení dokumentu“ (Click to view dokument).

Otevření souboru spustí Python skript z jiného WebDAV sdílení, aniž by ho stáhl na hostitele, a provede shromažďování systémových informací za účelem profilování oběti. Zároveň je zobrazen klamný PDF dokument, který má zakrýt škodlivou aktivitu. Skript také stáhne legitimní spustitelný soubor Cisco WebEx (CiscoCollabHost.exe) a škodlivou DLL knihovnu (CiscoSparkLauncher.dll), kterou využije pro načtení malware Voldemort pomocí techniky DLL side-loading.

Mohlo by vás zajímat

Kyberzločinci zneužívají falešné weby státní správy a lákají na ně pomocí SMS – jde o data i peníze

Zneužití Tabulek Googlu

Voldemort je backdoor napsaný v jazyce C, který podporuje širokou škálu příkazů a akcí pro správu souborů, včetně exfiltrace dat, zavádění nových škodlivých modulů do systému a mazání souborů. Významnou vlastností Voldemortu je využívání Tabulek Googlu jako serveru pro řízení a kontrolu (C2), který malware pravidelně kontaktuje, aby získal nové příkazy k provedení na infikovaném zařízení, a slouží také jako úložiště pro odcizená data.

Tento přístup poskytuje malwaru spolehlivý a vysoce dostupný kanál pro komunikaci s C2 serverem a zároveň snižuje pravděpodobnost, že by síťová komunikace byla označena bezpečnostními nástroji. Vzhledem k tomu, že Tabulky Googlu jsou běžně používány v podnicích, je také nepraktické tuto službu blokovat.

Jak se bránit

Proti této kampani Proofpoint doporučuje omezit přístup k externím službám pro sdílení souborů pouze na důvěryhodné servery, blokovat připojení k TryCloudflare, pokud nejsou aktivně potřebné, a monitorovat podezřelé PowerShell skripty.

Zdroj: Proofpoint, Bleeding Computer