O důležitosti pravidelných instalací bezpečnostních aktualizací není pochyb. Bezpečnostní expert ale nyní demonstroval útok, kterým lze celý mechanismus aktualizací systému Windows zmanipulovat.

Zneužitím dvou bezpečnostních chyb, které Microsoft doposud neuzavřel, je možné realizovat takzvaný "Downgrade" útok. Spočívá v tom, že zruší již instalované bezpečnostní aktualizace Windows, čímž dojde k opětovnému otevření velkého množství starých bezpečnostních děr.

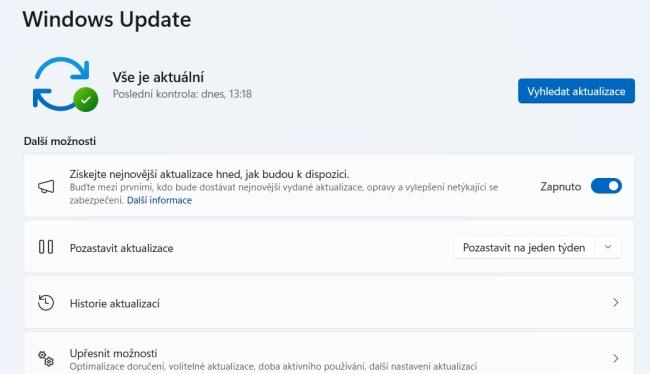

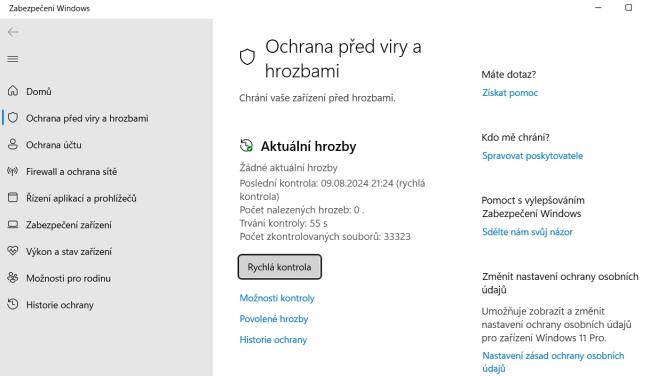

Systém Windows to ale vůbec nezaznamená. Pokud zkontrolujete nastavení aktualizací, operační systém hlásí, že všechny byly instalovány. Uživatelé tedy žijí v přesvědčení, že jejich systém je v pořádku a zabezpečený. Antivirové skenery tento druh útoku rovněž nezaznamenají.

Cílené útoky na Windows metodou downgradu

Zákeřné je, že útok funguje na systém, který má instalované všechny aktualizace zabezpečení. Pro demonstrování jeho provedení bezpečnostní expert vyvinul vlastní nástroj s příznačným názvem "Windows Downdate". Jeho pomocí se mu podařilo znovu otevřít už záplatované zranitelnosti.

V praxi útok zneužívá dvě bezpečnostní chyby, které jsou katalogizovány pod označením CVE-2024-38202 a CVE-2024-21302. Microsoft je doposud neuzavřel. Umožňují vytvořit downgrade, který obchází všechny kontroly systému Windows.

Mohlo by vás zajímat

Šest let otevřená vrátka pro hackery: chyby v ochranných funkcích Windows jsou alarmující

Zarážející je skutečnost, že tímto způsobem lze vrátit na starou verzi i kritické součásti Windows, kterými jsou knihovny DLL, ovladače a dokonce i jádro operačního systému. A Windows si toho ani nevšimne.

Po úspěšném útoku systém stále hlásí, že je aktuální, a v budoucnu už nebude instalovat bezpečnostní aktualizace.

Jak se můžete proti této formě útoku chránit?

Vývojáři Microsoftu momentálně na odstranění dvou zranitelností, které jsou základem útoku, teprve pracují. Až poté, kdy budou k dispozici aktualizace, budete před tímto útokem skutečně v bezpečí.

Podle Microsoftu údajně nejsou známé žádné pokusy o zneužití této zranitelnosti v provozním prostředí IT.

Pro soukromé uživatele v tuto chvíli Microsoft nemá žádné speciální pokyny. Co se týče firemní sféry, Redmond doporučuje implementaci opatření dle pokynů svých bezpečnostních doporučení. Tím se alespoň omezí prostor pro potenciální útoky.

Mohlo by vás zajímat

Procesory AMD na odpis? Některé starší čipy s vážnou bezpečnostní chybou zůstanou nezáplatované

V souvislosti s tím, že k úspěšné realizaci útoku je nutný místní přístup k systému, měly by do okamžiku uvolnění oprav stačit obvyklé bezpečnostní tipy. Jsou jimi provoz aktuální verze operačního systému, funkční antivirová ochrana, používání dostatečně bezpečných hesel a jistá opatrnost při práci s elektronickou poštou a zprávami z online komunikátorů.

Zdroj: SafeBreach